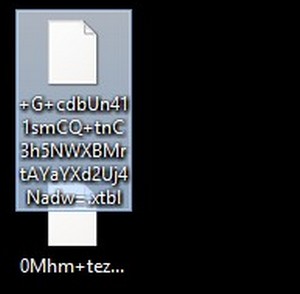

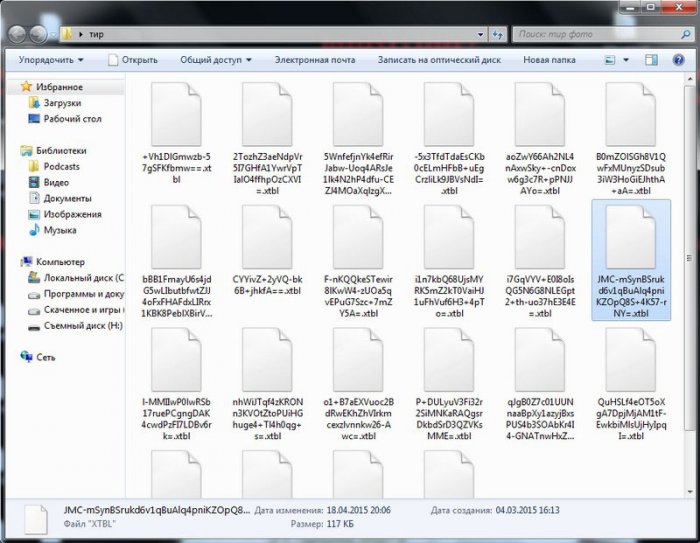

31.05.15. Мне пришло на электронную почту письмо с архивом, а в архиве странный файл, открыл его щёлкнув двойным щелчком мыши, на секунду мелькнуло какое-то окно и ноутбук завис, через минуту большая часть файлов на рабочем столе приобрела странный вид и вот такие названия:

+InOhkBwCDZF9Oa0LbnqJEqq6irwdC3p7ZqGWz5y3Wk=.xtbl

1njdOiGxmbTXzdwnqoWDA3f3x4ZiGosn9-zf-Y2PzRI=.xtbl

Выключил принудительно ноут и после включения на рабочем столе появилось вот такое сообщение "Внимание! Все важные файлы на всех дисках вашего компьютера были зашифрованы. Подробности вы можете прочитать в файлах README.txt, которые можно найти на любом из дисков".

Зашёл на переносной жёсткий диск USB с важной информацией, а там уже половина файлов с таким расширением. Снова выключил ноутбук и вызвал специалиста, тот просто предложил переустановить операционную систему, а насчёт зашифрованных файлов сказал, что расшифровать всё равно ничего не получится, так как дешифратора не существует. Так ли это?

Вирус зашифровал файлы на компьютере в расширение .xtbl

Привет друзья! Наш читатель прислал мне по почте письмо с самой опасной на сегодняшний день вредоносной программой и я заразил вирусом свой тестовый компьютер, смотрим как происходит заражение, как происходит шифрование файлов и как в конце концов можно удалить этот вирус. Но мой вам совет, если вы обнаружили в вашей операционной системе работу подобного вируса и ни с чем подобным ранее не сталкивались, то просто выключите компьютер и сразу обратитесь за помощью в хороший сервисный центр, потому как существует риск полной потери ваших данных на жёстком диске.

Данный вирус представляет из себя троянскую программу, а значит одновременно происходит заражение вашей операционной системы сразу несколькими вредоносными программами. Лично я, полностью исследовав заражённый компьютер утилитами Process Monitor и AnVir Task Manager, насчитал четыре:

Первый зловред, обычный блокировщик рабочего стола, блокирует вашу Windows, чтобы вы не смогли ничего сделать.

Второй зловред, представляет из себя руткит, скрывающий третью программу включающую ваш компьютер в Ботнет (компьютерная сеть, состоящая из заражённых компьютеров) и ваша машина начинает служить злоумышленникам (рассылать спам и заражать другие компьютеры в интернете) и безбожно тормозить.

Четвёртый зловред, шифрует сложнейшим алгоритмом часть системных и все пользовательские файлы: изображения, видео, аудио и текстовые документы в расширение .xtbl. На момент шифрования файлов, в операционной системе работает файл шифратор, если его обнаружить, шансы на расшифровку заметно возрастут, но это ещё никому не удалось даже с помощью инструмента Process Monitor, этот файл всегда удачно самоудаляется.

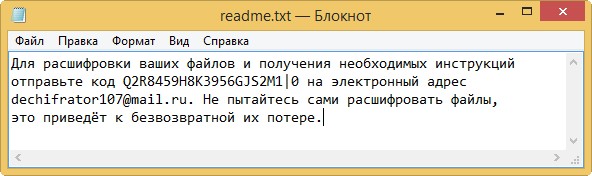

В процессе заражения на рабочем столе или в корне диска (C:) создаётся текстовый документ с таким содержанием:

"Для расшифровки ваших файлов и получения необходимых инструкций отправьте код Q2R8459H8K3956GJS2M1|0 на электронный адрес dechifrator107@mail.ru (адреса могут разниться и не всегда этот файл создаётся - примеч. администратора). Не пытайтесь сами расшифровать файлы, это приведёт к безвозвратной их потере".

В последнем, попавшемся мне, таком файле совсем не было никаких почтовых адресов, а просто были номера электронных кошельков для пополнения, что говорит об возможной торговле данной вредоносной программой на закрытых хакерских форумах.

В первую очередь удаляем вредоносную программу

Наш читатель поступил правильно, почуяв неладное выключил компьютер, этим он спас все остальные свои файлы от заражения.

Как я уже заметил в начале статьи, архив с вредоносной программой оказался у меня. Раньше я всегда сталкивался с последствиями работы этого трояна, а сейчас представилась возможность проследить как происходит заражение и шифрование.

Также из дальнейшего рассказа вы увидите, что при наличии нормального антивируса и менеджера автозагрузки заразить свой компьютер вирусом практически невозможно.

Вот так выглядит архив в письме

Извлекаю из архива файл вируса и запускаю его

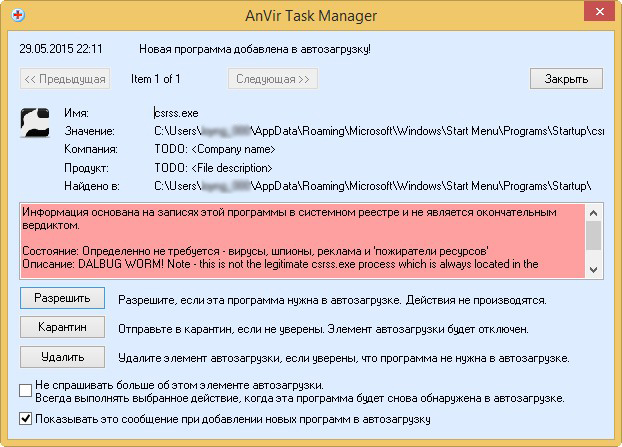

Срабатывает первая линия обороны, установленная у меня программа AnVir Task Manager (антивирусный менеджер автозагрузки) сигнализирует, что вредоносный файл csrss.exe направляется прямиком в автозагрузку. Обратите внимание, AnVir популярно показывает нам свой вердикт о файле - Состояние: Определённо не требуется - вирусы, шпионы, реклама и "пожиратели ресурсов".

Если нажать Удалить, то никакого заражения не будет, но жмём Разрешить и происходит заражение моего компьютера вредоносной программой.

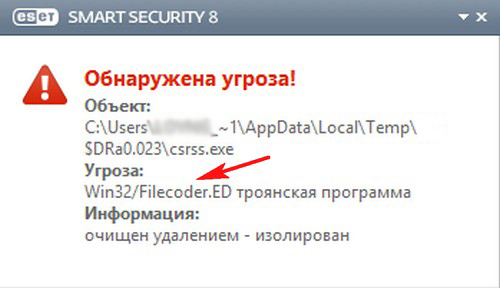

Срабатывает вторая линия обороны, антивирус ESET Smart Security 8 классифицирует вредоносную программу как Win32/Filecoder.ED (шифратор файлов).

Отключаю антивирус и запускаю вирус ещё раз, происходит заражение системы и через минуту все пользовательские файлы на моём рабочем столе и диске (C:) зашифровываются в расширение .xtbl.

Очистка системы

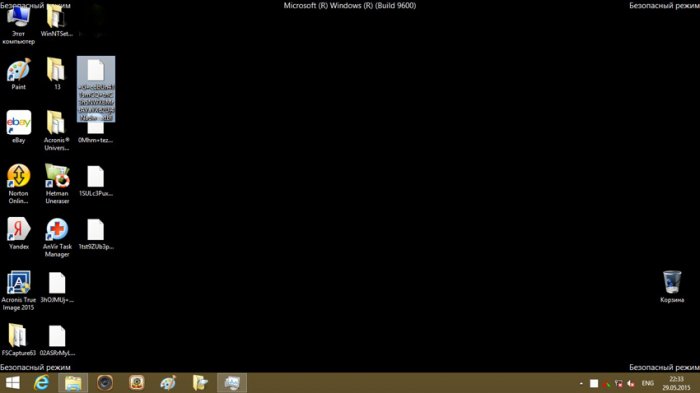

Несмотря на такое разрушительное действие, от вируса-шифровальщика можно избавиться простым восстановлением операционной системы (только в том случае, если вы запустите её в среде восстановления).

Если восстановление системы у вас отключено, то удалите вредоносную программу в безопасном режиме, Windows так устроена, что в Safe Mode работают только основные системные процессы операционной системы. Для удаления вируса можно использовать обычный Диспетчер задач Windows, а лучше программу AnVir Task Manager, рассмотрим оба варианта.

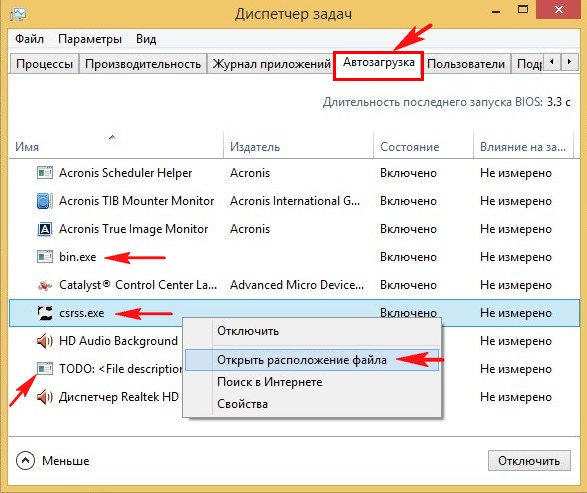

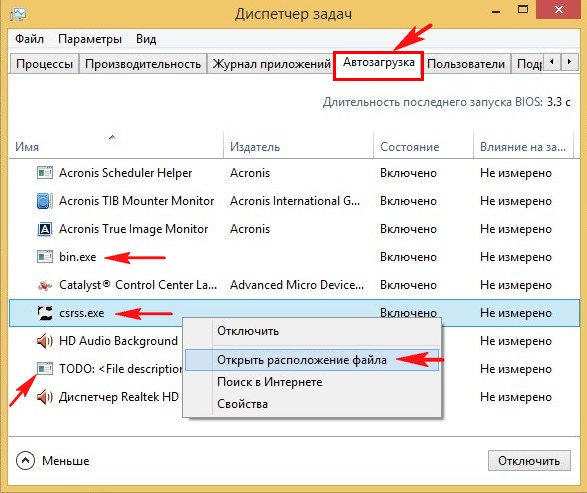

Загружаемся в безопасный режим и открываем Диспетчер задач, смотрим незнакомые элементы в Автозагрузке. Так как в безопасном режиме процессы и сервисы вредоносной программы не работают, то просто удаляем файл вируса, но к сожалению Диспетчер задач не сможет показать все заражённые файлы.

Щёлкаем правой мышью мышью на подозрительном файле и выбираем в менюОткрыть расположение файла

Кто боится запускать компьютер в безопасном режиме, может произвести сканирование Windows антивирусной загрузочной LiveCD флешкой (диском). Или снимите винчестер и подсоедините его к здоровой машине с хорошим антивирусом (вариант для опытных пользователей, так как существует небольшой риск заразить и здоровую машину).

Кто боится запускать компьютер в безопасном режиме, может произвести сканирование Windows антивирусной загрузочной LiveCD флешкой (диском). Или снимите винчестер и подсоедините его к здоровой машине с хорошим антивирусом (вариант для опытных пользователей, так как существует небольшой риск заразить и здоровую машину).

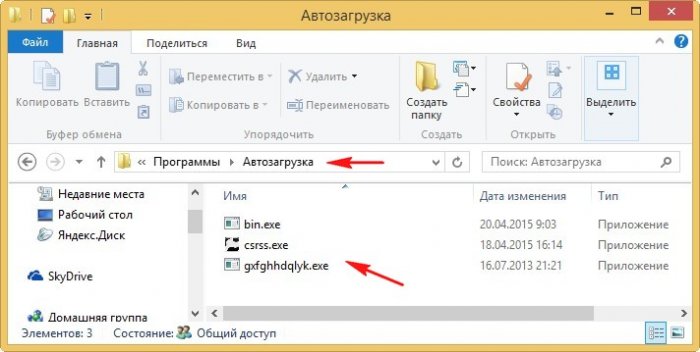

Открывается папка автозагрузки:

C:\Users\Имя пользователя\AppData\Roaming\Microsoft\Windows\Start Menu\Programs

с вредоносными файлами, которые нужно просто удалить.

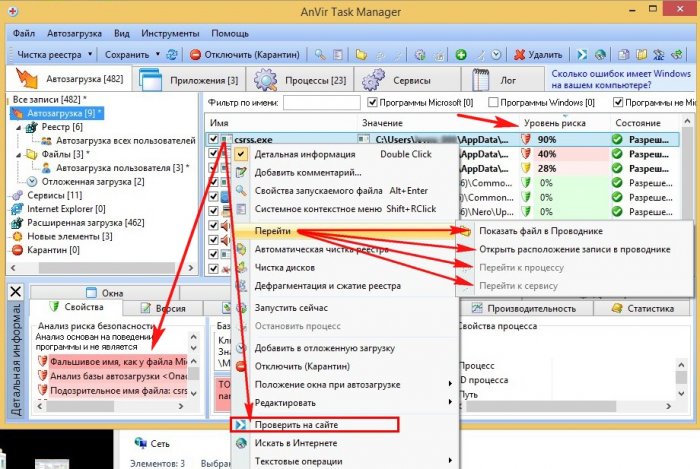

Несомненно больше возможностей, чем Диспетчер задач, предлагает программа AnVir Task Manager (всегда ношу с собой на флешке), её можно установить прямо в безопасном режиме, также можете использовать портативную версию (работающую без установки) программы.

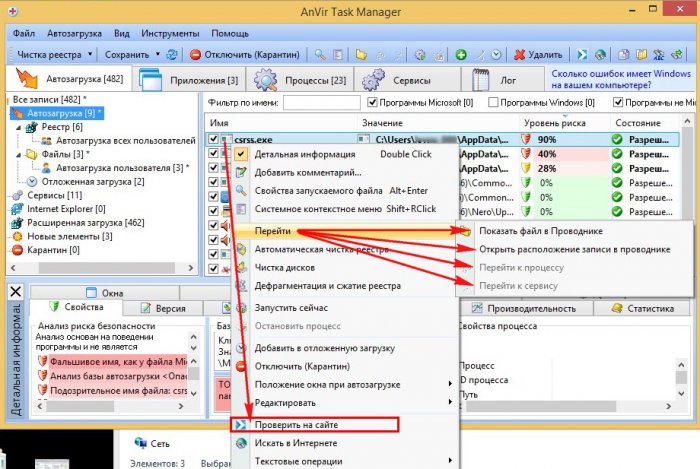

В главном окне AnVir Task Manager наглядным образом представлены все программы находящиеся в автозагрузке и самые опасные, с уровнем риска для пользователя почти 100%, в самом верху. У файлов фальшивые имена и AnVir однозначно относит их к вирусам.

Если щёлкнуть на выбранном файле правой мышью, то можно узнать его расположение в проводнике и увидеть все относящиеся к нему процессы, сервисы, ключи реестра, и удалить вирус основательно.

Кстати, если загрузиться в безопасный режим с поддержкой сетевых драйверов, то можно щёлкнуть правой мышью на подозрительном файле и выбрать в меню пунктПроверить на сайте и произойдёт проверка подозрительного файла на сайте VirusTotal - онлайн сервисе, анализирующем подозрительные файлы.

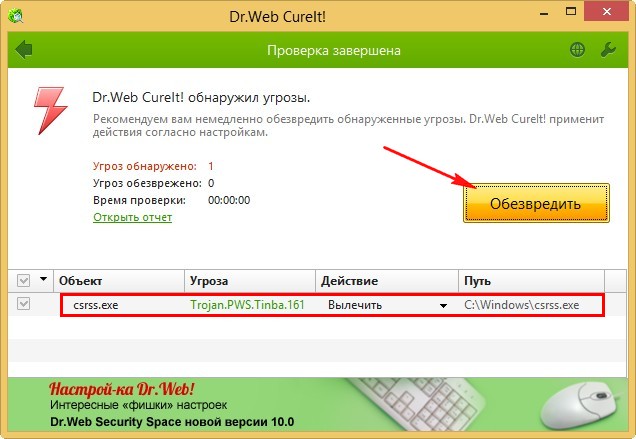

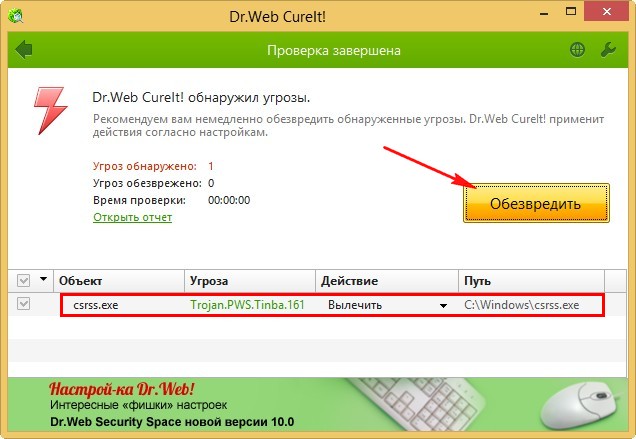

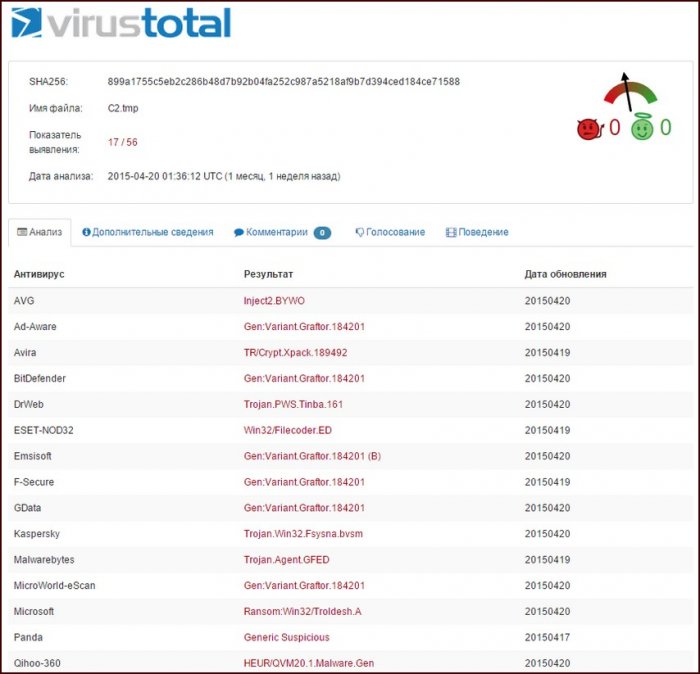

В нашем случае VirusTotal подтвердил подозрения ESET Smart Security 8. Посмотрите на заключения ведущих антивирусных программ: Касперский - Trojan.Win32.Fsysna.bvsm (вредоносное шифрование файлов), DrWeb - Trojan.PWS.Tinba.161, Avira - TR/Crypt.Xpack.189492 и так далее.

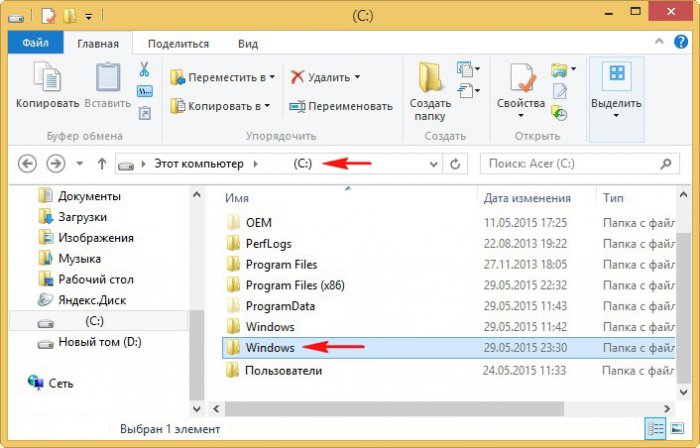

Также важна дальнейшая проверка диска (C:) антивирусом, только с помощью него я нашёл с десяток файлов вируса в папке временных файлов C:\Users\Имя пользователя\AppData\Local\Temp,

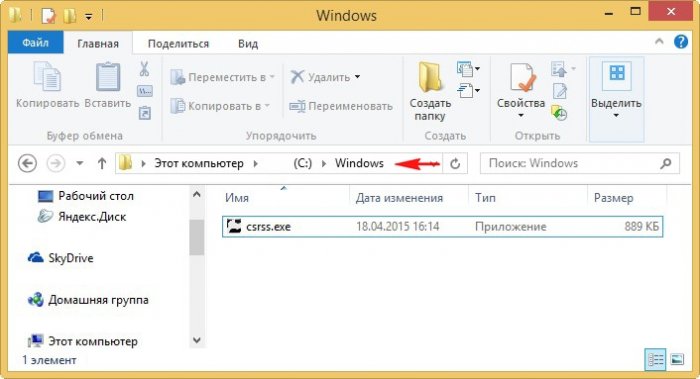

ещё вредоносный файл csrss.exe создал хитрым образом в корне диска (C:) вторую папку Windows и расположился в ней.

К слову сказать, антивирусный сканер Dr.Web CureIt тоже нашёл все заражённые файлы.

К сожалению удаление вредоносной программы не расшифрует вам зашифрованные файлы.

Как расшифровать зашифрованные файлы с расширением .xtbl

Во первых и не думайте переписываться со злоумышленниками, до вас это пробовали многие, никакого дешифратора вам не дадут, а только разведут на деньги. Также не верьте людям, которые пообещают расшифровать вам файлы за деньги, никакого стопроцентно работающего дешифратора на сегодняшний день не существует, об этом признались даже в лаборатории Dr.Web. Один мой приятель перерыл весь интернет и пообщался с большим количеством людей предлагающих за вознаграждение произвести расшифровку файлов, но результат абсолютно отрицательный, также нами были перепробованы все существующие программы дешифровщики.

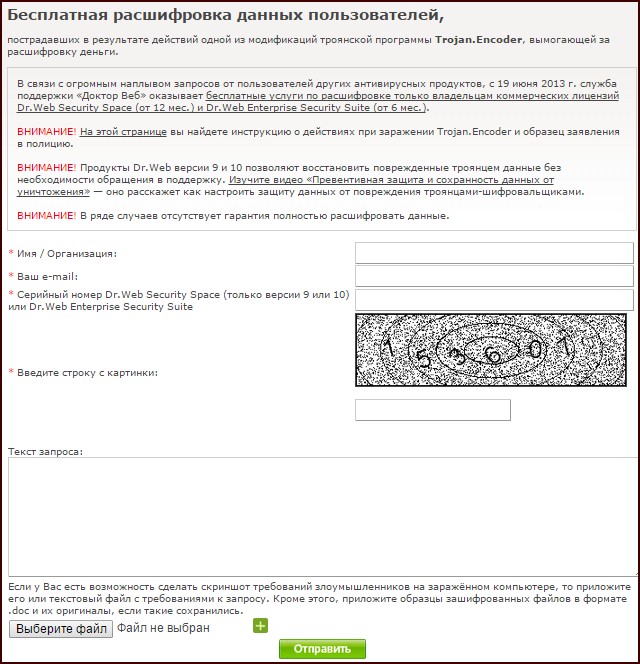

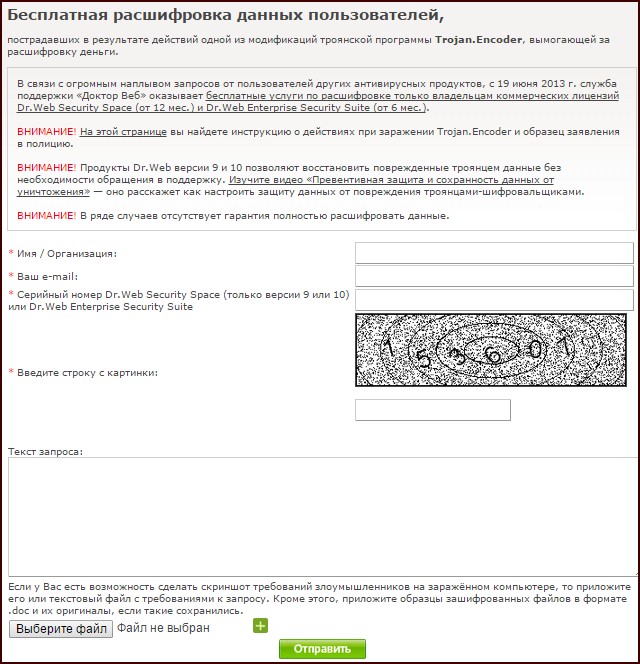

Говорят, что лаборатории Dr.Web удалось помочь немногим пользователям расшифровать зашифрованные файлы и они готовы помочь другим пользователям попавшим в беду, но для этого у пострадавших должны быть установлены на компьютерах платные версии антивирусов от Dr.Web, например Dr.Web Security Space и Dr.Web Enterprise Security Suite. Что это, реклама? Как бы то не было, если вы обладатель данных продуктов и пострадали от вируса-шифровальщика перейдите по ссылке, заполните форму, выберите файл и нажмите Отправить, затем ждите ответа.

https://support.drweb.ru/new/free_unlocker/?for_decode=1&keyno=&lng=ru

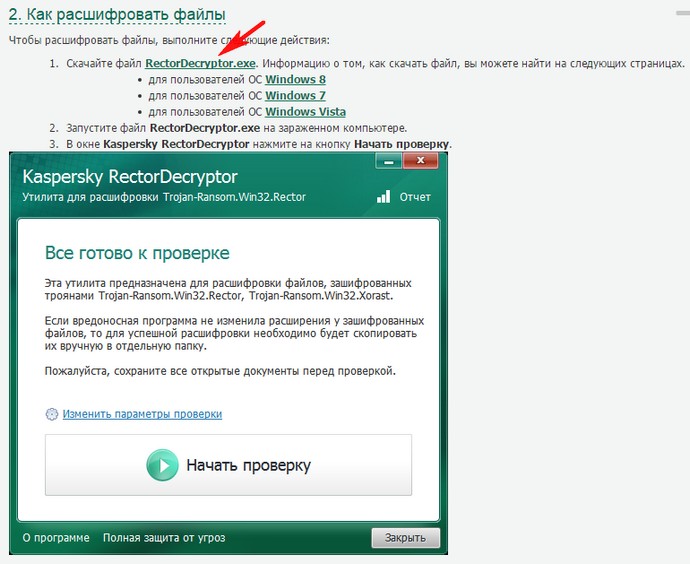

Касперский тоже предлагает своё решение в виде утилиты RectorDecryptor.

Перейдите по ссылке http://support.kaspersky.ru/viruses/disinfection/4264#block2

и выберите Пункт 2. Как расшифровать файлы

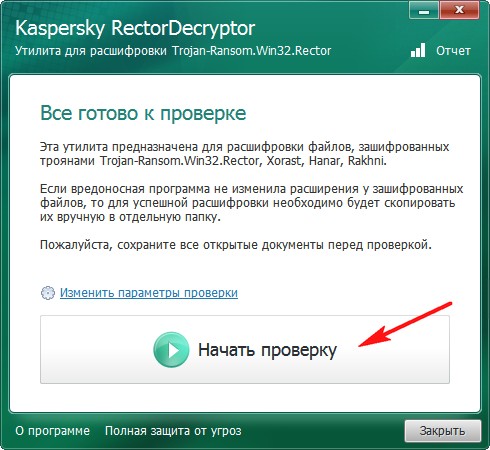

Скачайте файл RectorDecryptor.exe

и запустите его, в главном окне нажмите кнопку Начать проверку.

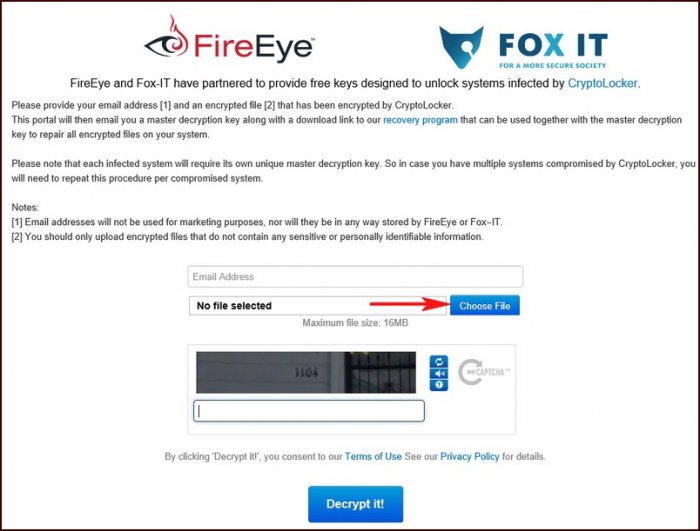

Ещё для расшифровки можете зайти на сервисhttps://decryptcryptolocker.com/ и нажмите на кнопку Выберите файл, затем в появившемся проводнике укажите зашифрованный файл и может вам повезёт!

Таких программ и сервисов предлагающих услуги расшифровки становится всё больше, но результат пока оставляет желать лучшего, поэтому рекомендую вам скопировать зашифрованные файлы на отдельный накопитель и запастись терпением, наверняка дешифратор будет создан в ближайшее время, и вы об этом обязательно узнаете на нашем сайте.

Еще по теме:

- Эксперт представила спасательный набор инструментов для жертв вымогательского ПО. http://fetisovvs.blogspot.com/2015/05/blog-post_22.html

- "Лаборатория Касперского" бесплатно предоставила пользователям ключи шифрования вымогательского ПО CoinVault. http://fetisovvs.blogspot.com/2015/04/coinvault.html

- Опасный троянец-шифровальщик распространяется в виде скринсейвера. http://fetisovvs.blogspot.com/2015/01/blog-post_61.html

- Вредоносные программы все чаще прячутся в сети Tor. http://fetisovvs.blogspot.com/2014/07/tor_99.html

- «Лаборатория Касперского» обнаружила абсолютно новое семейство программ-вымогателей. http://fetisovvs.blogspot.com/2014/07/blog-post_57.html

- Зашифрованы файлы. Что делать? http://fetisovvs.blogspot.com/2015/02/blog-post_5.html

- Практическое руководство по основам компьютерной безопасности. http://fetisovvs.blogspot.ru/2015/01/blog-post_67.html

Могу помочь создать дешифратор файлов. Помогу вернуть все ваши фотографии и видео

ОтветитьУдалитьЕсли нужна помощь пишите fiximru@mail.ru

Оплата после расшифровки файлов…