Во многих случаях может потребоваться сокрытие в среде Windows нужного раздела диска. На нём могут храниться какие-то данные, нежелательные для обозрения сторонними лицами или детьми. Это могут быть разделы с техническими или какими-то редко используемыми данными. Это могут быть разделы с другими операционными системами, автозагружаемыми средами WinPE и т.п. И вот как скрыть раздел с такого рода информацией.

Чтобы он не отображался в операционной системе – в её проводнике и средах обзора программ? Чтобы он не захламлял обзор нужных разделов или не открывал доступ к конфиденциальным данным, но при необходимости мы могли получить доступ к такому разделу.

Сокрытие буквы

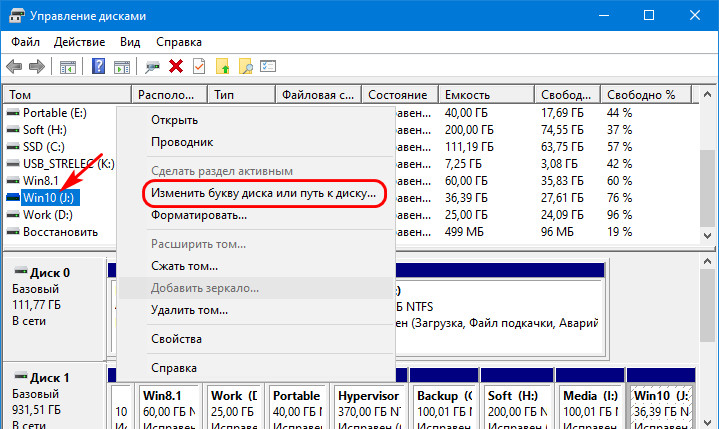

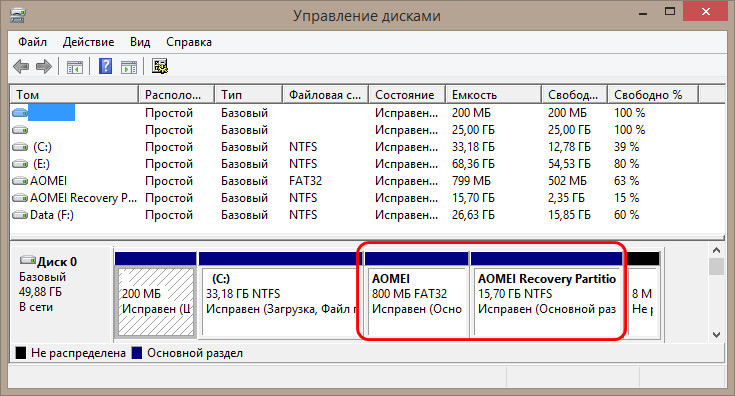

Самый простой способ убрать раздел диска из числа устройств информации в проводнике и средах обозрения прочих программ – это убрать букву этого раздела. Делается это в управлении дисками – штатной утилите с базовым функционалом по оперированию дисковым пространством компьютера. Запускается из меню Win+X в Win8.1 и Win10, в среде же Win7 можно ввести в поиск по меню «Пуск» название файла запуска этой утилиты - diskmgmt.msc.

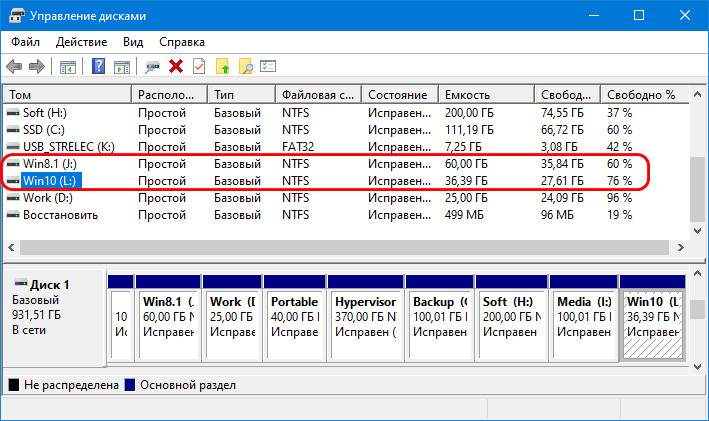

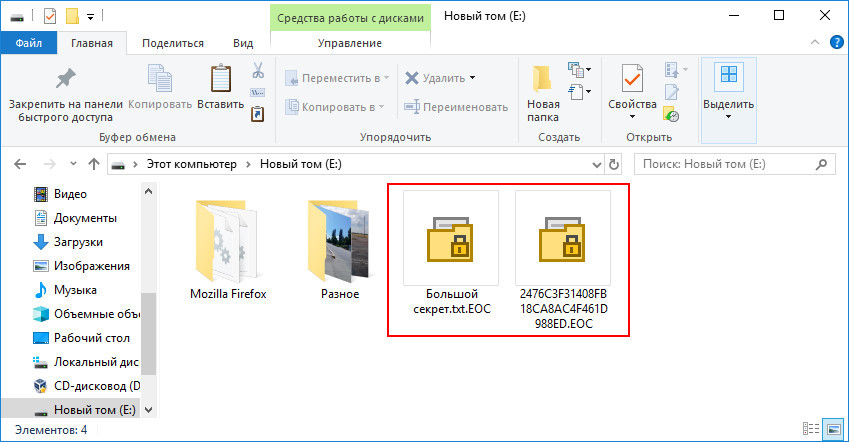

В нашем случае имеем два раздела с другими установленными операционными системами, они совершенно не нужны для отображения в средах обзора в текущей системе.

Чтобы он не отображался в операционной системе – в её проводнике и средах обзора программ? Чтобы он не захламлял обзор нужных разделов или не открывал доступ к конфиденциальным данным, но при необходимости мы могли получить доступ к такому разделу.

Сокрытие буквы

Самый простой способ убрать раздел диска из числа устройств информации в проводнике и средах обозрения прочих программ – это убрать букву этого раздела. Делается это в управлении дисками – штатной утилите с базовым функционалом по оперированию дисковым пространством компьютера. Запускается из меню Win+X в Win8.1 и Win10, в среде же Win7 можно ввести в поиск по меню «Пуск» название файла запуска этой утилиты - diskmgmt.msc.

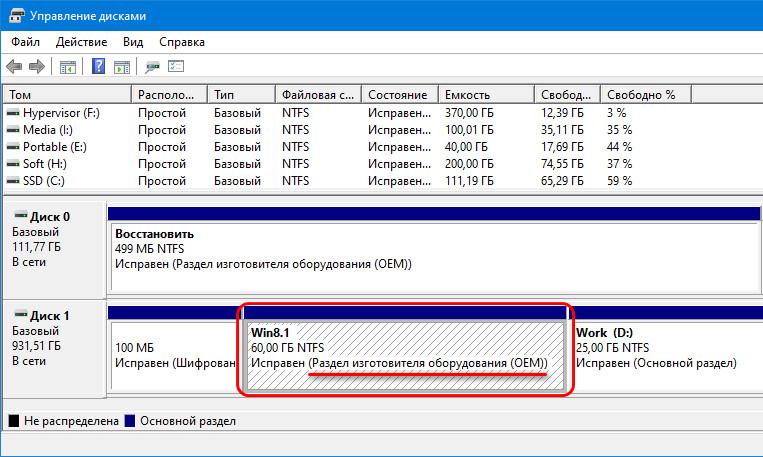

В нашем случае имеем два раздела с другими установленными операционными системами, они совершенно не нужны для отображения в средах обзора в текущей системе.

Кликаем по очереди каждый из этих разделов, вызываем контекстное меню и в нём выбираем пункт изменения буквы.

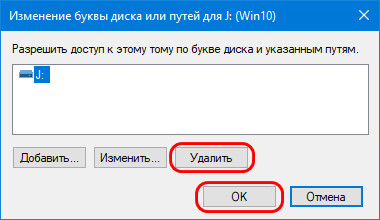

Удаляем букву.

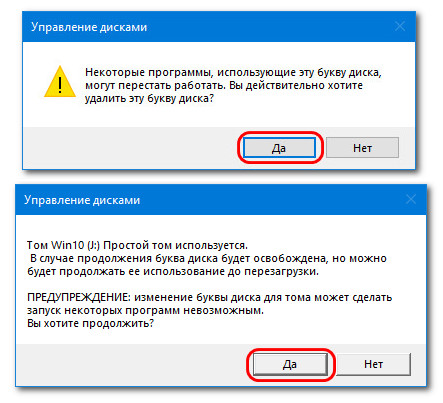

Дважды подтверждаем действие в таких вот вопросительных окошках.

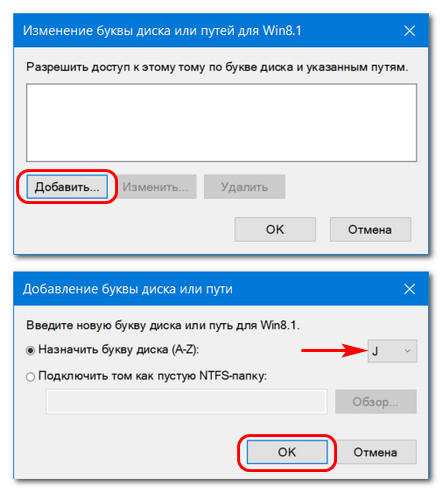

И всё. При необходимости отобразить раздел необходимо проделать обратную операцию – на том этапе, где мы удаляли букву, нужно нажать кнопку «Добавить» и, соответственно, добавить букву.

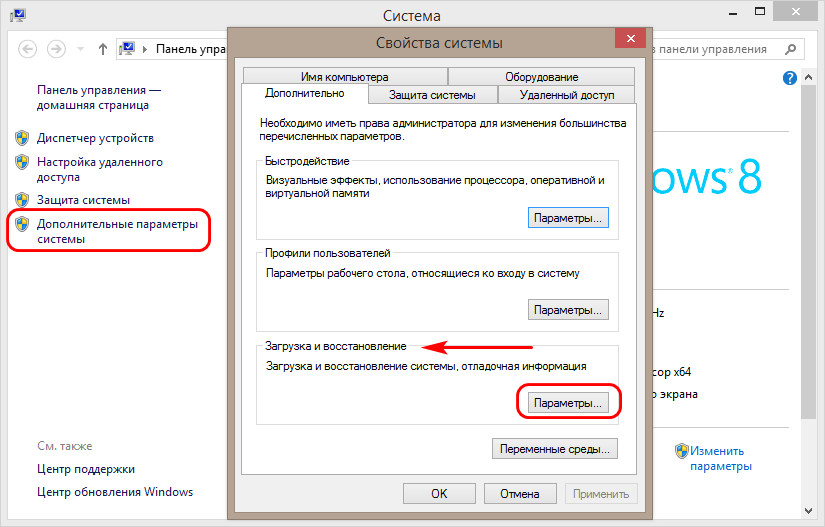

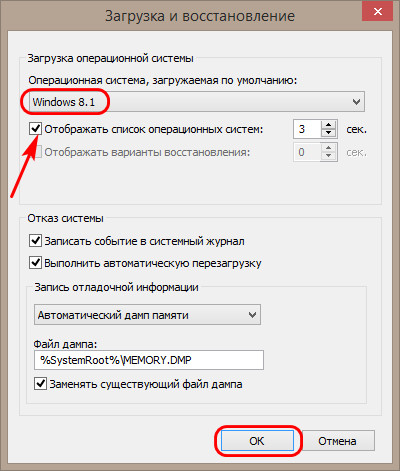

Сокрытие буквы ненужных разделов диска – это решение больше для упрощения работы с данными, чтобы лишние устройства информации в средах обзора не отвлекали внимание при выборе тех устройств информации, к которым мы обращаемся часто и регулярно. Но это решение также можно использовать и для преграждения доступа к конфиденциальным данным. Но, конечно, при условии использования запароленной учётной записи администратора. Владельцы обычных учётных записей Windows, чтобы добавить букву невидимым в проводнике разделам диска, без пароля администратора не смогут запустить ни управление дисками, ни сторонние программы для разметки пространства дисков, которые могут назначать буквы. Последние обычно запускаются только после прохождения окна UAC.

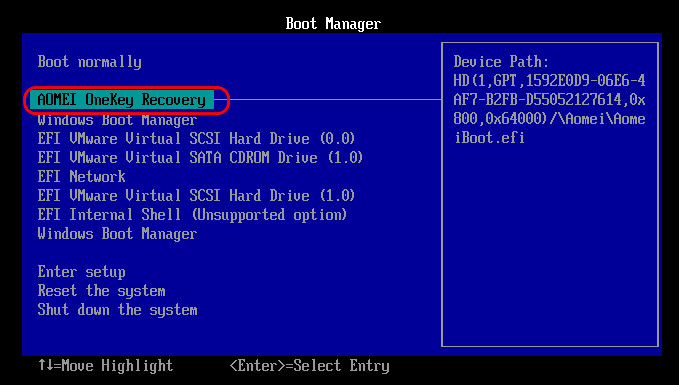

Добавление разделу атрибута скрытого

Более надёжный способ сокрытия нужного раздела – это добавление в добавок к удалению буквы атрибута скрытого раздела. Это сделает невозможным оперирование этим разделом в управлении дисками. Т.е. даже если кто-то и получит доступ к компьютеру с залогиненной учётной записью администратора и запустит управление дисками, он не сможет провести со скрытым разделом никаких операций – ни добавить букву для доступа к данным, ни форматировать, ни удалить. Этот раздел в управлении дисками будет помечен как раздел изготовителя OEM-оборудования, и единственным пунктом в его контекстном меню будет пункт получения справки в Интернете по работе с самой утилитой diskmgmt.msc.

Добавление разделу атрибута скрытого

Более надёжный способ сокрытия нужного раздела – это добавление в добавок к удалению буквы атрибута скрытого раздела. Это сделает невозможным оперирование этим разделом в управлении дисками. Т.е. даже если кто-то и получит доступ к компьютеру с залогиненной учётной записью администратора и запустит управление дисками, он не сможет провести со скрытым разделом никаких операций – ни добавить букву для доступа к данным, ни форматировать, ни удалить. Этот раздел в управлении дисками будет помечен как раздел изготовителя OEM-оборудования, и единственным пунктом в его контекстном меню будет пункт получения справки в Интернете по работе с самой утилитой diskmgmt.msc.

Получить доступ к содержимому скрытого раздела можно будет только с использованием программ для восстановления данных, поддерживающих возможность извлечения последних, соответственно, со скрытых разделов. А оперировать скрытым разделом можно будет только с помощью специальных программ по разметке диска. К помощи таковых необходимо прибегнуть и для проведения самой операции по добавлению атрибута скрытого раздела. Ну и, соответственно, для проведения операции по удалению атрибута скрытого раздела, когда это понадобится.

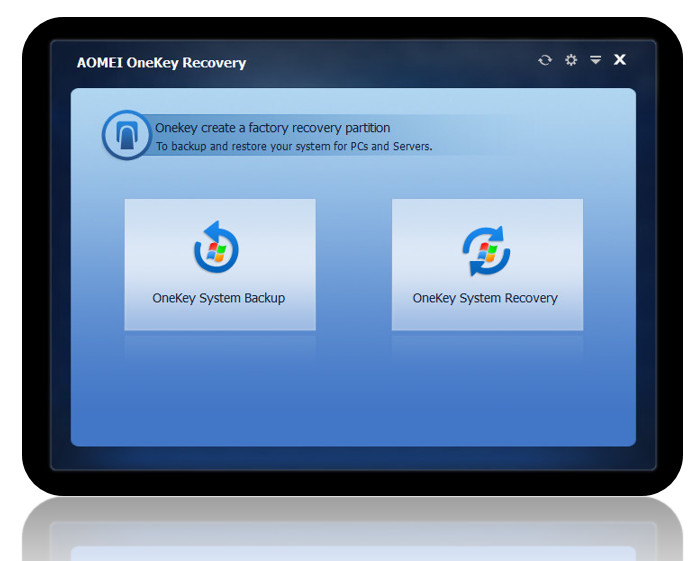

В нашем случае мы прибегнем к помощи небольшой утилиты Bootice. В ней реализован лишь базовый функционал по разметке диска, но это простая портативная утилита, а главное – бесплатная. Скачать её можно здесь:

https://www.usbdev.ru/files/bootice/

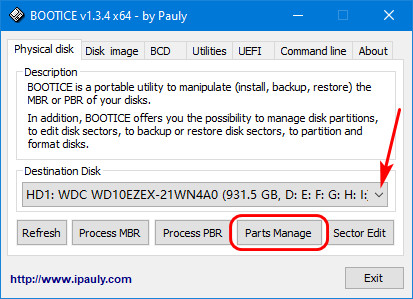

Запускаем Bootice.

В основном окне в блоке «Destination Disk» из выпадающего перечня выбираем жёсткий диск, на котором находится нужный нам раздел.

Далее нажимаем «Parts Manage».

В нашем случае мы прибегнем к помощи небольшой утилиты Bootice. В ней реализован лишь базовый функционал по разметке диска, но это простая портативная утилита, а главное – бесплатная. Скачать её можно здесь:

https://www.usbdev.ru/files/bootice/

Запускаем Bootice.

В основном окне в блоке «Destination Disk» из выпадающего перечня выбираем жёсткий диск, на котором находится нужный нам раздел.

Далее нажимаем «Parts Manage».

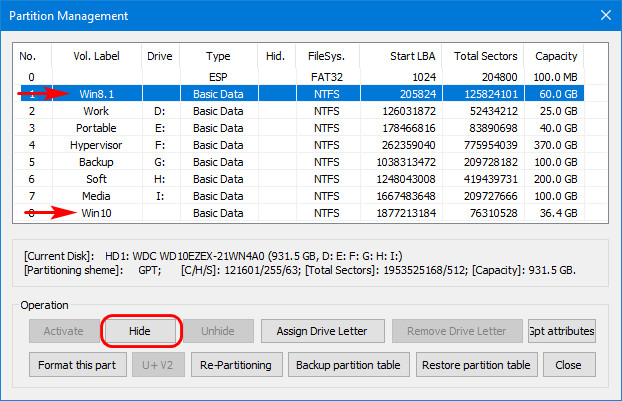

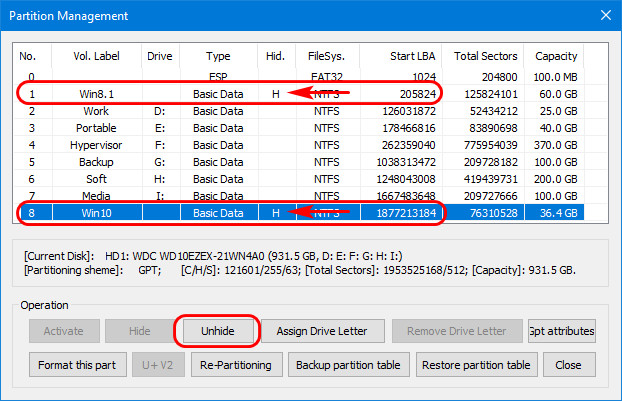

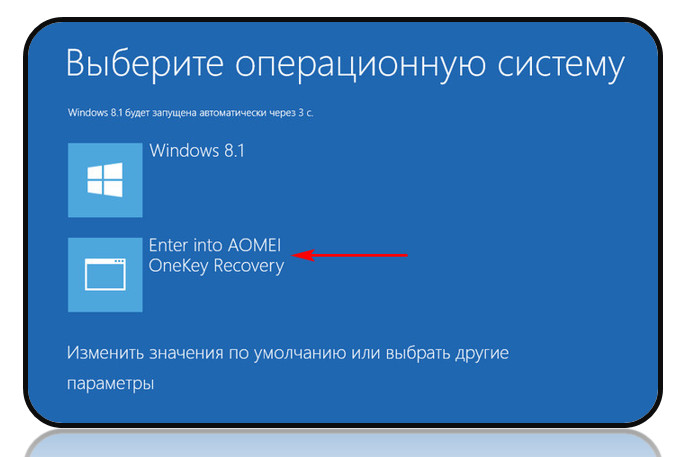

В нашем случае скрываемых раздела два, кликаем по очереди каждый из них и жмём кнопку «Hide».

Она, собственно, и добавляет атрибут скрытого раздела, о чём в графе отображения этого атрибута увидим отметку в виде буквы H. Чтобы убрать этот атрибут, опять же, по очереди кликаем наши разделы и жмём кнопку обратного действия «Unhide».

Вот и всё. Портативную Bootice можно поместить где-нибудь в укромное место на диске компьютера или вообще на флешку, чтобы скрыть от сторонних глаз. Более того, утилита не запустится без прав администратора.

Источник: https://www.white-windows.ru/kak-sdelat-razdel-diska-skrytym/

Смотри также:

Как установить Windows 8.1 или 10 на флешку с помощью программы FlashBoot. https://fetisovvs.blogspot.com/2019/01/windows-81-10-flashboot.html

Сторонние многовкладочные проводники для Windows. https://fetisovvs.blogspot.com/2019/01/windows.html

Программы для обновления программ в Windows. http://fetisovvs.blogspot.com/2017/02/windows.html

Более 60 инструментов для мониторинга Windows. http://fetisovvs.blogspot.com/2016/05/60-windows.html

Aida64: проверяем стабильность системы. http://fetisovvs.blogspot.com/2016/08/aida64.html

Как полностью отключить слежку в Windows 10. http://fetisovvs.blogspot.com/2015/08/windows-10_81.html

Перенос Windows на SSD-накопитель с помощью программы Paragon Hard Disk Manager 15. http://fetisovvs.blogspot.com/2015/10/windows-ssd-paragon-hard-disk-manager-15.html

Superfetch — утилита для отключения одноименной службы в Windows. https://fetisovvs.blogspot.com/2018/12/superfetch-windows.html

TaskSpace - Программа для компоновки программ Windows в одном окне. http://fetisovvs.blogspot.com/2014/06/taskspace-windows.html

Расширяем функциональность Total Commander. http://fetisovvs.blogspot.com/2017/07/total-commander.html

Синхронизация папок с помощью Total Commander. http://fetisovvs.blogspot.com/2018/07/total-commander.html

Как в Total Commander внедрить механизм ускоренного копирования и переноса данных TeraCopy. https://fetisovvs.blogspot.com/2018/12/total-commander-teracopy.html

Vega Clipboard — простой наглядный менеджер буфера обмена. https://fetisovvs.blogspot.com/2018/10/vega-clipboard.html

WinAero Tweaker: инструмент «все-в-одном» для настройки Windows. http://fetisovvs.blogspot.com/2015/03/winaero-tweaker-windows.html

Как поменять цвет заголовка окна в Windows 10. http://fetisovvs.blogspot.com/2015/08/windows-10_8.html

Утилита Wise PC 1stAid для автоматического устранения неполадок в Windows. http://fetisovvs.blogspot.com/2016/07/wise-pc-1staid-windows.html

Выборочная загрузка обновлений Windows 10 с помощью утилиты WuMgr. https://fetisovvs.blogspot.com/2018/11/windows-10-wumgr.html

Более 60 инструментов для мониторинга Windows. http://fetisovvs.blogspot.com/2016/05/60-windows.html

Aida64: проверяем стабильность системы. http://fetisovvs.blogspot.com/2016/08/aida64.html

Как полностью отключить слежку в Windows 10. http://fetisovvs.blogspot.com/2015/08/windows-10_81.html

Перенос Windows на SSD-накопитель с помощью программы Paragon Hard Disk Manager 15. http://fetisovvs.blogspot.com/2015/10/windows-ssd-paragon-hard-disk-manager-15.html

Superfetch — утилита для отключения одноименной службы в Windows. https://fetisovvs.blogspot.com/2018/12/superfetch-windows.html

TaskSpace - Программа для компоновки программ Windows в одном окне. http://fetisovvs.blogspot.com/2014/06/taskspace-windows.html

Расширяем функциональность Total Commander. http://fetisovvs.blogspot.com/2017/07/total-commander.html

Синхронизация папок с помощью Total Commander. http://fetisovvs.blogspot.com/2018/07/total-commander.html

Как в Total Commander внедрить механизм ускоренного копирования и переноса данных TeraCopy. https://fetisovvs.blogspot.com/2018/12/total-commander-teracopy.html

Vega Clipboard — простой наглядный менеджер буфера обмена. https://fetisovvs.blogspot.com/2018/10/vega-clipboard.html

WinAero Tweaker: инструмент «все-в-одном» для настройки Windows. http://fetisovvs.blogspot.com/2015/03/winaero-tweaker-windows.html

Как поменять цвет заголовка окна в Windows 10. http://fetisovvs.blogspot.com/2015/08/windows-10_8.html

Утилита Wise PC 1stAid для автоматического устранения неполадок в Windows. http://fetisovvs.blogspot.com/2016/07/wise-pc-1staid-windows.html

Выборочная загрузка обновлений Windows 10 с помощью утилиты WuMgr. https://fetisovvs.blogspot.com/2018/11/windows-10-wumgr.html