Избранное сообщение

Фетісов В. С. Комп’ютерні технології в тестуванні. Навчально-методичний посібник. 2-ге видання, перероблене та доповнене / Мои публикации

В 10-х годах я принимал участие в программе Европейского Союза Tempus "Освітні вимірювання, адаптовані до стандартів ЄС". В рамк...

Благодаря Интернету количество писателей и поэтов увеличивается в геометрической прогрессии. Поголовье читателей начинает заметно отставать.

пятница, 30 июня 2017 г.

Режим инкогнито в Chrome, Яндекс Браузер, Firefox, Opera, Edge, Internet Explorer / Программное обеспечение. Интернет

Режим инкогнито — приватный режим работы браузера, при работе в браузере не сохраняются данные о посещенных сайтах, поисковых запросах, другие сведения о деятельности пользователя. Браузер, при посещении тех, или иных ресурсов в интернете, собирает определенное количество сведений о действиях пользователя.

Режим инкогнито — приватный режим работы браузера, при работе в браузере не сохраняются данные о посещенных сайтах, поисковых запросах, другие сведения о деятельности пользователя. Браузер, при посещении тех, или иных ресурсов в интернете, собирает определенное количество сведений о действиях пользователя.

В основном, это необходимо для того, чтобы быстрее открыть нужный сайт, автоматически ввести ранее вводимые данные в форме входа на сайт, и т. п.

В некоторых случаях, пользователю необходимо приватно использовать браузер, не сохраняя историю посещений и поиска, не оставлять других следов своей деятельности. Это может понадобиться, например, если нужно что-то скрыть от родственников, или коллег по работе, если они имеют доступ к вашему компьютеру.

Для этого нужно в браузере включить режим инкогнито. Все основные браузеры поддерживают приватный режим, который называется в браузерах по-разному: «режим инкогнито», «приватный просмотр», «режим InPrivate».

После включения режима инкогнито в браузере не сохраняются следующие данные:

- история посещенных веб-страниц

- история поисковых запросов

- вводимые данные в формах для входа на веб-страницах

- файлы cookie (куки)

- список загрузок

- браузер не запоминает пароли

- после выхода из приватного режима, удаляется кэш и автономные данные

Закладки, созданные в режиме приватного просмотра, сохранятся в обычном браузере. Загруженные в режиме инкогнито файлы не удаляются с компьютера. Имейте в виду, что режим инкогнито не обеспечивает анонимность.

Режим инкогнито работает в отдельном окне, которое открывается параллельно обычному окну браузера. Во время работы в приватном режиме, пользователь может одновременно использовать обычный браузер и браузер, открытый в режиме «инкогнито». История и другие приватные данные не будут сохранены только в браузере, открытом в приватном режиме.

Для входа в режим инкогнито используются горячие клавиши. Подробнее о сочетаниях горячих клавиш читайте в разделах этой статьи, посвященных конкретному браузеру.

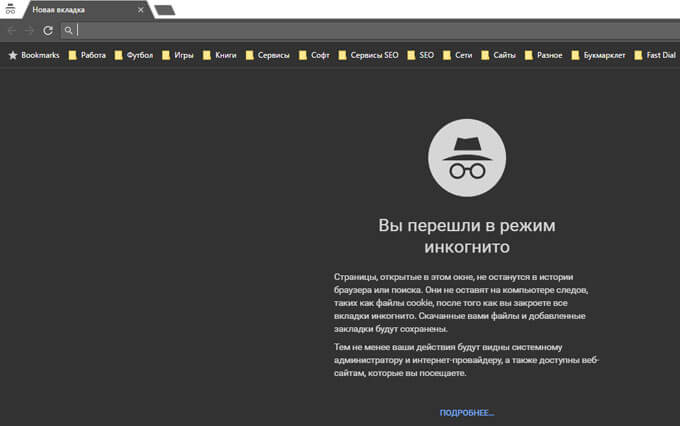

Как войти в режим инкогнито в Google Chrome

Режим инкогнито в Хроме не оставляет следов на компьютере (файлы cookie, история поиска и просмотра и т. п.) после закрытия вкладок инкогнито. Закладки, добавленные в браузер, и скачанные файлы сохранятся на компьютере.

Интернет провайдер и системный администратор в организации смогут увидеть ваши действия. Посещенные веб-сайты также будут знать о вашем визите.

Режим инкогнито в Гугл Хром запускается несколькими способами:

- Войдите в «Настройки и управление Google Chrome» нажмите на «Новое окно в режиме инкогнито».

- Нажмите на клавиатуре на клавиши «Ctrl» + «Shift» + «N».

- Кликните правой кнопкой мыши по значку браузера Google Chrome на Панели задач, выберите пункт «Новое окно в режиме инкогнито».

- Кликните по ссылке правой кнопкой мыши, выберите в контекстном меню «Открыть ссылку в окне в режиме инкогнито».

Далее откроется окно браузера Google Chrome в режиме инкогнито.

Для того, чтобы отключить режим инкогнито, достаточно закрыть окно браузера Chrome, запущенное в приватном режиме.

Как включить режим инкогнито в Яндекс.Браузер

Режим инкогнито в Яндекс Браузере позволит не сохранять свои запросы и посещения, файлы куки (cookie) и т. д.

Существует несколько способов открыть режим инкогнито в Яндекс Браузере:

- Войдите в «Настройки Яндекс.Браузера», нажмите на «Режим инкогнито».

- Нажмите одновременно на клавиши клавиатуры «Ctrl» + «Shift» + «N».

- Щелкните правой кнопкой мыши по значку браузера на Панели задач, выберите пункт «Новое окно в режиме Инкогнито».

- После клика по ссылке правой кнопкой мыши, выберите «Открыть ссылку в режиме Инкогнито».

Закройте окно Яндекс Браузера, запущенное в приватном режиме, для того, чтобы выйти из режима инкогнито.

Как включить приватный просмотр в Mozilla Firefox

Режим инкогнито в Мозиле называется «Приватный просмотр». Войти в режим инкогнито в Firefox можно следующими способами:

- Нажмите на клавиатуре на клавиши «Ctrl» + «Shift» + «P».

- Нажмите на кнопку «Открыть меню», а затем на «Приватное окно».

- После нажатия на значок браузера Mozilla Firefox на Панели задач, выберите «Новое приватное окно».

- Щелкните правой кнопкой мыши по ссылке, выберите пункт «Открыть ссылку в новом приватном окне».

В браузере Mozilla Firefox в режиме «Приватный просмотр» включена защита от отслеживания, для того, чтобы запретить некоторым сайтам использовать трекеры, собирающие информацию о поведении пользователя.

Закройте вкладки, работающие в режиме инкогнито, для того, чтобы выйти из приватного режима в браузере Mozilla Firefox.

В настройках Mozilla Firefox, во вкладке «Приватность», в пункте «История» можно выбрать другой режим работы браузера, например, «Firefox не будет запоминать историю».

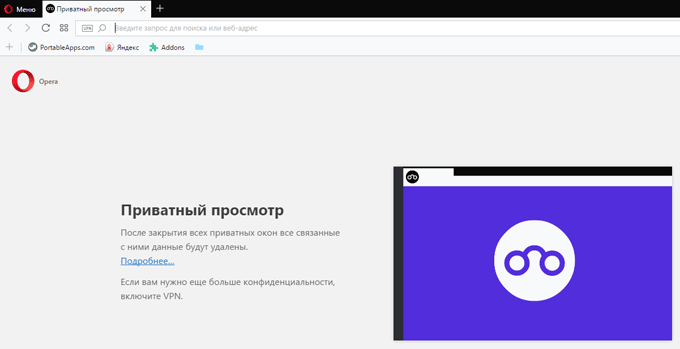

Как перейти в режим инкогнито в Opera

Режим инкогнито в Опере называется «Приватный просмотр». Есть несколько вариантов войти в приватный просмотр в браузере Opera:

- Нажмите на кнопку «Меню», выберите пункт «Создать приватное окно».

- Нажмите на клавиатуре на «Ctrl» + «Shift» + «N».

- Правой кнопкой мыши нажмите на Панели задач на значок браузера Opera, а затем выберите «Создать приватное окно».

- Кликните по ссылке правой кнопкой мыши, нажмите «Открыть в приватном окне».

После закрытия окна браузера в режиме инкогнито, все данные будут удалены. Для обеспечения большей конфиденциальности, используйте VPN, который встроен в браузер Опера.

Приватный просмотр в Microsoft Edge

В браузере Microsoft Edge режим инкогнито называется «Просмотр InPrivate». Включить приватный режим в браузере Microsoft Edge можно несколькими способами:

- Войдите в «Параметры и другое», нажмите на пункт «Новое окно InPrivate».

- На Панели задач, кликните по значку браузера Edge правой кнопкой мыши, выберите пункт контекстного меню «Новое окно InPrivate».

- Для включения режима приватного просмотра, нажмите на сочетание клавиш клавиатуры «Ctrl» + «Shift» + «P».

После этого, в браузере Microsoft Edge откроется окно в режиме инкогнито.

После закрытия всех вкладок InPrivate, в браузере Microsoft Edge будут удалены временные данные, использовавшиеся в приватном в режиме.

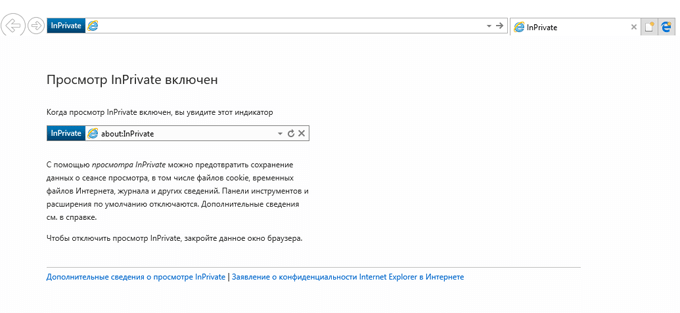

Как включить режим инкогнито в Internet Explorer

Режим инкогнито в браузере Internet Explorer называется «приватный просмотр» — InPrivate. Зайти в режим инкогнито в Internet Explorer можно следующими способами:

- Войдите в приватный просмотр при помощи одновременного нажатия на клавиши клавиатуры «Ctrl» + «Shift» + «P».

- Кликните правой кнопкой мыши по значку браузера Internet Explorer на Панели задач, выберите «Начать просмотр InPrivate».

- Войдите в меню «Сервис», выберите «Безопасность», а затем нажмите на пункт «Просмотр InPrivate».

После этого, откроется окно браузера Internet Explorer сообщением о том, что «Просмотр InPrivate включен». По умолчанию, в режиме «Просмотр InPrivate» в браузере отключены панели инструментов и расширения (эту настройку можно изменить).

Режим InPrivate отключится в браузере после закрытия данного окна.

Заключение

Для того, чтобы не сохранять данные о работе в браузере, пользователь может использовать режим инкогнито, запускаемый в отдельном окне. В приватном режиме не сохраняются история просмотров, поиска, куки, другие данные.

Источник: https://vellisa.ru/rezhim-inkognito

Смотри также:

- Режим чтения в браузерах. http://fetisovvs.blogspot.com/2016/01/blog-post_7.html

- Копирование закладок из одного браузера в другой. http://fetisovvs.blogspot.com/2015/03/blog-post_22.html

- Как скачать видео с Rutube. http://fetisovvs.blogspot.com/2015/07/rutube.html

- Программа для проверки надёжности фаервола (2zip Firewall Tester). http://fetisovvs.blogspot.com/2015/04/blog-post_16.html

- Ad-mancher: убийца рекламы. http://fetisovvs.blogspot.com/2014/12/ad-mancher.html

- Как управлять удалённым компьютером с помощью программы Ammyy Admin. http://fetisovvs.blogspot.com/2015/03/ammyy-admin.html

- Patch My PC - поиск и обновление программного обеспечения. http://fetisovvs.blogspot.com/2014/11/patch-my-pc.html

- Как управлять удалённым компьютером через браузер или обзор программы RemotelyAnywhere. http://fetisovvs.blogspot.com/2015/04/remotelyanywhere.html

- QuiteRSS - программа для чтения RSS-новостей. http://fetisovvs.blogspot.com/2014/04/quiterss-rss.html

- sumo: как проверить необходимость обновления программ. http://fetisovvs.blogspot.com/2014/10/sumo.html

- TeamViewer 11 – обзор новой версии популярной программы для удаленного управления компьютером. http://fetisovvs.blogspot.com/2016/01/teamviewer-11.html

- TeamViewer — удаленное управление компьютером. http://fetisovvs.blogspot.com/2014/08/teamviewer_20.html

- Программа для удаленного управления компьютером TeamViewer. http://fetisovvs.blogspot.com/2014/08/teamviewer.html

- Работа с почтовым клиентом Mozilla Thunderbird. http://fetisovvs.blogspot.com/2015/01/mozilla-thunderbird.html

- Выпуск почтового клиента Thunderbird 52. http://fetisovvs.blogspot.com/2017/04/thunderbird-52.html

- Руссификация почтового клиента Thunderbird. http://fetisovvs.blogspot.com/2016/09/thunderbird.html

- Thunderbird: Добавление и удаление электронной почты. http://fetisovvs.blogspot.com/2017/05/thunderbird.html

- Легендарные разработчики выпустили первую версию «браузера для людей». http://fetisovvs.blogspot.com/2016/04/blog-post_7.html

- Интернет Цензор — эффективный родительский контроль. http://fetisovvs.blogspot.nl/2017/05/blog-post_2.html

четверг, 29 июня 2017 г.

0x80070422 как исправить ошибку Windows 10 / Системные сообщения об ошибках

29.06.2017. Периодически во время использования Windows 10 или во время запуска брандмауэра (утилита, призванная защитить систему от атак хакеров, вирусов и червей), может «высвечиваться» ошибка с номером 0х80070422. Как исправить ошибку в Windows 10 – вопрос, который будет рассмотрен в рамках представленного материала.

Почему возникает

Как уже было сказано выше, описываемая проблема может возникнуть во время сбоя при функционировании системы защиты Виндовс. Но это не единственная причина. Сбой может произойти и в результате взаимодействия системного защитника с другими программными службами. Чаще всего конфликт возникает при работе автономного установщика обновлений Windows 10. Ошибка 0х80070422 выдается при прекращении работы служб:

- вызова удаленных процедур (технология, позволяющая службам системы решать рабочие задачи на удаленных устройствах и приложениях);

- обновления Виндовс;

- криптографии (кодировка при обмене между службами и сторонними адресатами);

- фоновой интеллектуальной передачи (обеспечение качественной передачи между сервером и клиентом, в первую очередь при скачивании новых файлов);

- хранения загрузочной информации.

Еще одна причина проблемы - вирусное ПО. Чтобы решить ее, нужно просканировать устройство на наличие вирусов.

Как исправить

Установщик обнаружил ошибку с кодом 0х80070422. Как исправить в Windows 10? При появлении такого осложнения предписывается выполнить «откат» «операционки» до последней точки восстановления. Неблагоприятная ситуация будет ликвидирована, при этом, не придется вникать в системные тонкости проблемы и тратить время на ее устранение.

Если же нет возможности откатить систему, можно прибегнуть к другому способу. Последовательность действий, если всплыла ошибка обновления Windows 10 0х80070422, выглядит следующим образом.

Для начала нужно войти в ОС от имени Администратора:

- Кликаем правой кнопкой на значке «Пуск» (или используется комбинация Win+X).

- Находим «Командная строка (администратор)» (в более свежих версиях "Windows PowerShell").

- В карточке «Контроль учетных записей» даем согласие на внесение изменений.

Через строку активируем учетную запись Администратора для устранения проблемы. Что делаем дальше?

- вводим значение «net user администратор /active:yes»;

- после появления записи «Команда выполнена успешно» закрываем окно.

Приступаем к непосредственному устранению ошибки брандмауэра с кодом 0х80070422 на Windows 10 через учетную запись Администратора:

- Нажатием Win+R вызываем «Выполнить».

- Вводим значение – services.msc.

- В карточке находим и выделяем «Центр обновления Виндовс».

- Правой кнопкой открываем его свойства.

- Во вкладке «Общее» меняем значение «Тип запуска» на «Автоматически». Применяем изменения.

- Перезагружаем ОС.

Если после проведения изменений ошибка по-прежнему появляется, стоит по такому же сценарию проверить другие службы.

Стоит проверить брандмауэр:

Источник: https://windowstips.ru/notes/34091

Смотри также:

- Утилита BlueScreenView: как узнать причину синего экрана смерти Windows. http://fetisovvs.blogspot.com/2017/04/bluescreenview-windows.html

- Error Lookup - программа-справка об ошибках Windows. http://fetisovvs.blogspot.com/2015/01/error-lookup-windows.html

- Ошибка «Не удается подключиться к этой сети» в Windows 10. http://fetisovvs.blogspot.com/2016/06/windows-10_10.html

- Ошибка «На этом компьютере отсутствуют один или несколько сетевых протоколов» и способ ее исправить. http://fetisovvs.blogspot.com/2016/05/blog-post_6.html

- Компьютер не включается, выдает сообщение «CMOS checksum error» что делать? http://fetisovvs.blogspot.com/2015/10/cmos-checksum-error.html

- Устранения ошибки CPU fan error press F1. http://fetisovvs.blogspot.com/2015/10/cpu-fan-error-press-f1.html

- А disk read error occurred press ctrl+alt+del to restart и как с ним бороться http://fetisovvs.blogspot.com/2014/09/disk-read-error-occurred-press.html

- NTLDR is missing. Как восстановить загрузочный сектор и загрузочную запись? http://fetisovvs.blogspot.com/2015/09/ntldr-is-missing.html

- Ошибка «No bootable device insert boot disk and press any key» при загрузке с флешки, или как правильно сделать загрузочной новую флешку, или ещё один небольшой секрет создания загрузочной флешки с Windows 7, 8.1, 10. http://fetisovvs.blogspot.com/2015/08/no-bootable-device-insert-boot-disk-and.html

- Msvcp140 dll скачать для Windows. http://fetisovvs.blogspot.nl/2017/05/msvcp140-dll-windows.html

- «Spoolsv.exe ошибка приложения» при загрузке ОС Windows, что делать? http://fetisovvs.blogspot.com/2016/01/spoolsvexe-windows.html

- Боремся с ошибкой 0x803F7000 при скачивании приложений из Магазина в Windows 10. http://fetisovvs.blogspot.com/2015/08/0x803f7000-windows-10.html

- Восстановление загрузчика Windows 8.1 или что делать при ошибке An operating system was not found (Операционная система не найдена). http://fetisovvs.blogspot.com/2015/03/windows-81-operating-system-was-not.html

- Windows 8: Запросите разрешение от Trustedinstaller. Что делать? http://fetisovvs.blogspot.com/2014/10/windows-8-trustedinstaller.html

- Windows 8: Сообщение BAD_SYSTEM_CONFIG_INFO и как с ним бороться http://fetisovvs.blogspot.com/2014/04/windows-8-badsystemconfiginfo.html

- Как бороться с сообщением «Ваш компьютер не в сети…» в Windows 8 и Windows 10. http://fetisovvs.blogspot.com/2015/09/windows-8-windows-10.html

- Как исправить: Ваш компьютер необходимо восстановить. Код ошибки: 0xc0000225. http://fetisovvs.blogspot.com/2015/04/0xc0000225.html

- Как исправить ошибку 80070003 или 80070002 при установке обновлений Windows. http://fetisovvs.blogspot.com/2015/03/80070003-80070002-windows.html

- Код ошибки 0х80073712 Windows 10: решаем проблему. http://fetisovvs.blogspot.com/2017/06/080073712-windows-10.html

- Как исправить ошибку «RunDLL – не найден указанный модуль» в Windows 8.1. http://fetisovvs.blogspot.com/2014/09/rundll-windows-81.html

- Как исправить ошибку активации 0xc004f074 в Windows 8.1. http://fetisovvs.blogspot.com/2015/01/0xc004f074-windows-81.html

- Как исправить ошибку «Центр обновлений Windows в настоящее время не может выполнить поиск обновлений…». http://fetisovvs.blogspot.com/2015/06/windows.html

- Как сделать раздел активным: при загрузке Windows 8 выходит ошибка: "An operating system wasn't found. Try disconnecting any drivers that don't contain an operating system?" http://fetisovvs.blogspot.com/2014/10/windows-8-operating-system-wasnt-found.html

- Как пользоваться компонентом устранения ошибок синего экрана (BSOD) в Windows 10. http://fetisovvs.blogspot.com/2016/09/bsod-windows-10-windows-10.html

- Магазин Windows: Как исправить ошибку с кодом 0x8e5e0530. http://fetisovvs.blogspot.com/2014/12/windows-0x8e5e0530.html

- «Невозможно установить Windows во время работы в режиме аудита» при обновлении до Windows 10. http://fetisovvs.blogspot.com/2015/09/windows-windows-10.html

- Сообщение "Вы используете ненастоящую или модифицированную версию Java". http://fetisovvs.blogspot.com/2014/11/java.html

- Устраняем ошибку: «Не удалось запустить приложение, поскольку его параллельная конфигурация неправильна». http://fetisovvs.blogspot.nl/2017/05/blog-post_20.html

- Как исправить ошибку «Не удается найти файл сценария run.vbs» в Windows. http://fetisovvs.blogspot.com/2016/03/runvbs-windows.html

- Не устанавливается .NET Framework 3.5: способы устранения проблемы. http://fetisovvs.blogspot.com/2017/01/net-framework-35.html

Как победить вирус Petya / Шифровальщики файлов

Сразу предупреждаю: "лекарства" от вируса на настоящий момент нет.

Вслед за нашумевшей кампанией вируса-шифровальщика WannaCry, которая была зафиксирована в мае этого года, 27 июня более 80 компаний России и Украины стали жертвой новой атаки с использованием шифровальщика-вымогателя Petya. И эта кампания оказалась вовсе не связана с WannaCry. Эксперты Positive Technologies представили детальный разбор нового зловреда и дали рекомендации по борьбе с ним.

Жертвами вымогателя уже стали украинские, российские и международные компании, в частности, Новая Почта, Запорожьеоблэнерго, Днепроэнерго, Ощадбанк, медиахолдинг ТРК «Люкс», Mondelēz International, TESA, Nivea, Mars, операторы LifeCell, УкрТелеКом, Киевстар и многие другие организации. В Киеве оказались заражены в том числе некоторые банкоматы и кассовые терминалы в магазинах. Именно на Украине зафиксированы первые атаки.

Анализ образца вымогателя, проведенный нашими экспертами, показал, что принцип действия Petya основан на шифровании главной загрузочной записи (MBR) загрузочного сектора диска и замене его своим собственным. Эта запись – первый сектор на жёстком диске, в нем расположена таблица разделов и программа-загрузчик, считывающая из этой таблицы информацию о том, с какого раздела жёсткого диска будет происходить загрузка системы. Исходный MBR сохраняется в 0x22-ом секторе диска и зашифрован с помощью побайтовой операции XOR с 0x07.

После запуска вредоносного файла создается задача на перезапуск компьютера, отложенная на 1-2 часа, в это время можно успеть запустить команду bootrec /fixMbrдля восстановления MBR и восстановить работоспособность ОС. Таким образом, запустить систему даже после ее компрометации возможно, однако расшифровать файлы не удастся. Для каждого диска генерируется свой ключ AES, который существует в памяти до завершения шифрования. Он шифруется на открытом ключе RSA и удаляется. Восстановление содержимого после завершения требует знания закрытого ключа, таким образом, без знания ключа данные восстановить невозможно. Предположительно, зловред шифрует файлы максимум на глубину 15 директорий. То есть файлы, вложенные на большую глубину, находятся в безопасности (по крайней мере для данной модификации шифровальщика).

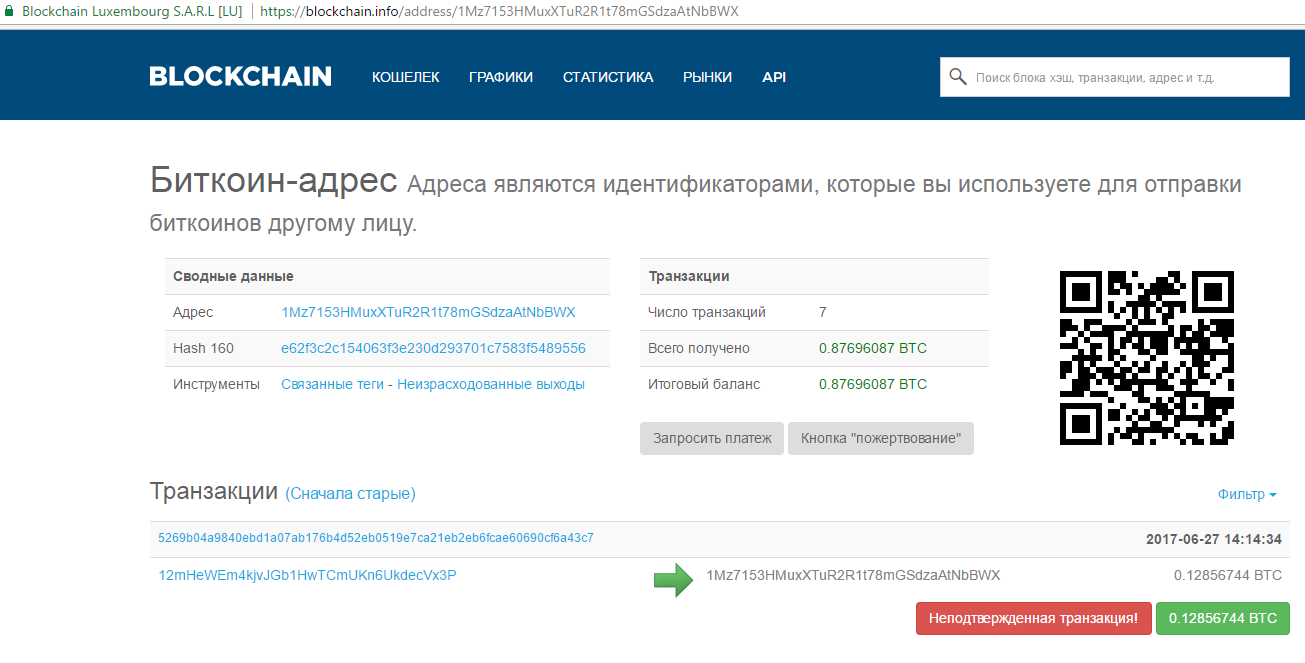

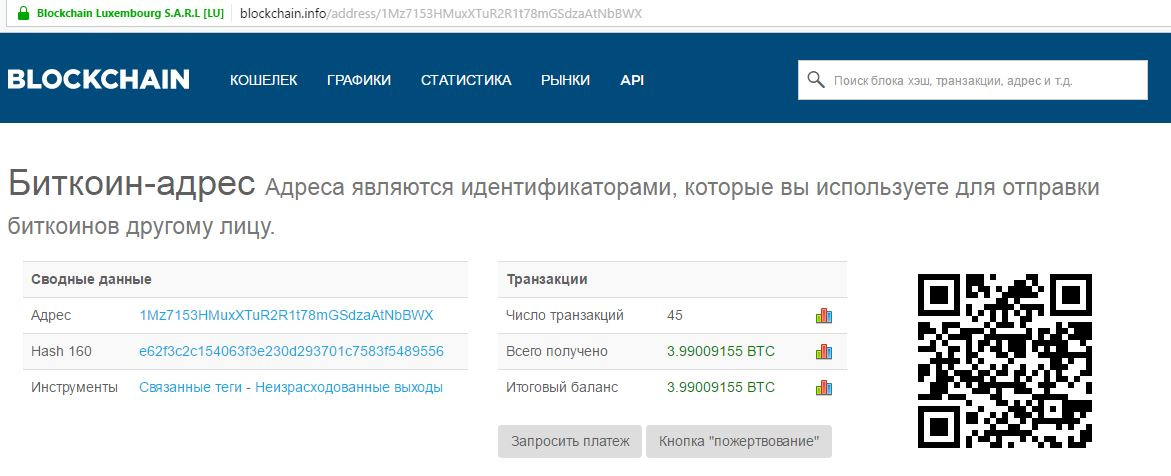

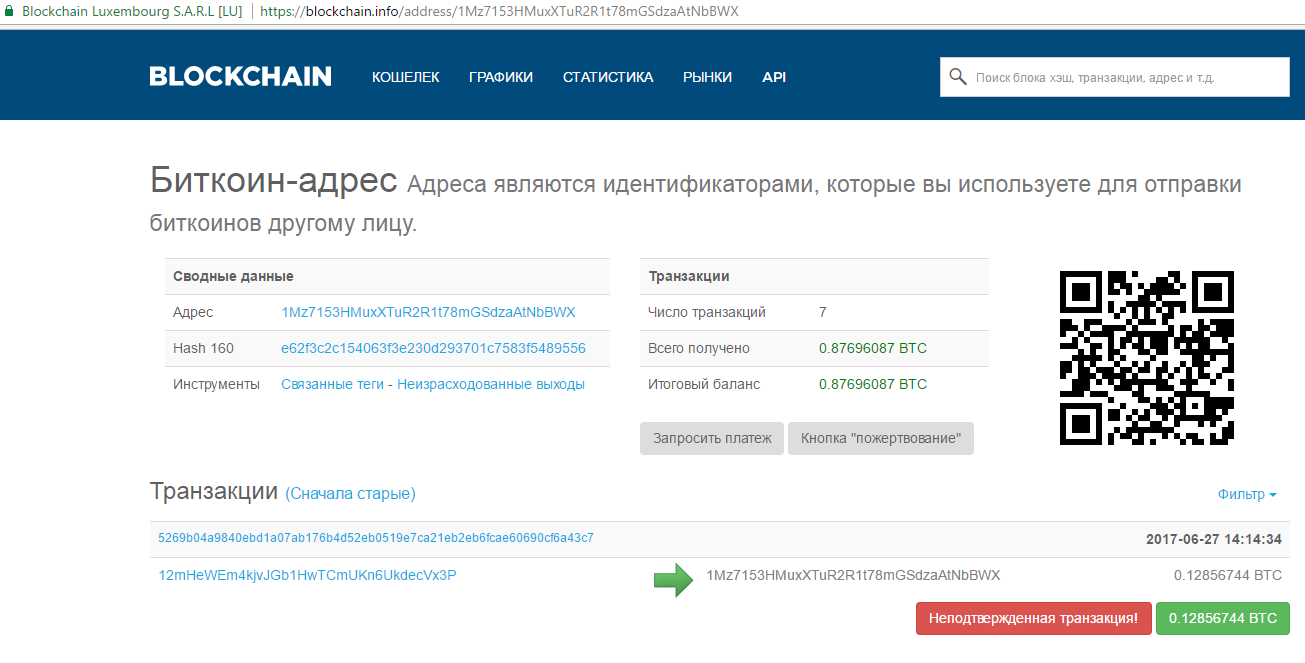

В случае, если диски оказались успешно зашифрованы после перезагрузки, на экран выводится окно с сообщением о требовании заплатить выкуп $300 (на 27 июня 2017 — примерно 0,123 биткойна) для получения ключа разблокировки файлов. Для перевода денег указан биткоин-кошелек 1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX. Через несколько часов после начала атаки на кошелек уже поступают транзакции, кратные запрошенной сумме – некоторые жертвы предпочли заплатить выкуп, не дожидаясь, пока исследователи изучат зловред и попытаются найти средство восстановления файлов.

На данный момент число транзакций увеличилось до 45.

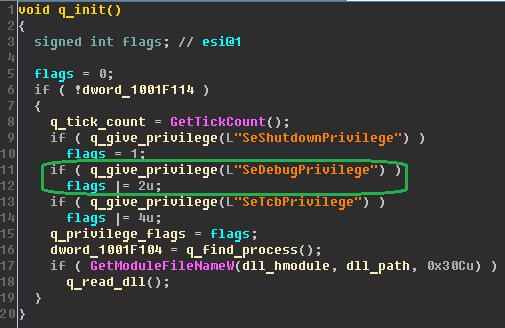

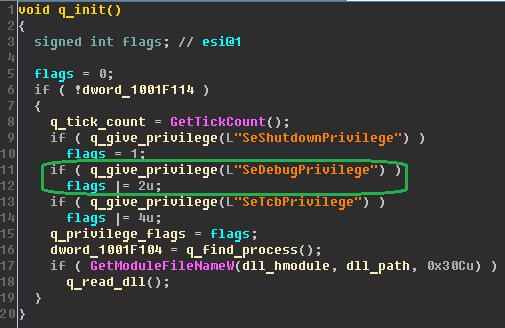

Petya использует 135, 139, 445 TCP-порты для распространения (с использованием служб SMB и WMI). Распространение внутри сети на другие узлы происходит несколькими методами: с помощью Windows Management Instrumentation (WMI) и PsExec, а также с помощью эксплойта, использующего уязвимость MS17-010(EternalBlue). WMI – это технология для централизованного управления и слежения за работой различных частей компьютерной инфраструктуры под управлением платформы Windows. PsExec широко используется для администрирования Windows и позволяет выполнять процессы в удаленных системах. Однако для использования данных утилит необходимо обладать привилегиями локального администратора на компьютере жертвы, а значит, шифровальщик может продолжить свое распространение только с тех устройств, пользователь которых обладает максимальными привилегиями ОС. Эксплойт EternalBlue позволяет получить максимальные привилегии на уязвимой системе. Также шифровальщик использует общедоступную утилиту Mimikatz для получения в открытом виде учетных данных всех пользователей ОС Windows, в том числе локальных администраторов и доменных пользователей. Такой набор инструментария позволяет Petya сохранять работоспособность даже в тех инфраструктурах, где был учтен урок WannaCry и установлены соответствующие обновления безопасности, именно поэтому шифровальщик настолько эффективен.

В рамках тестирований на проникновение современных корпоративных инфраструктур эксперты Positive Technologies регулярно демонстрируют возможность применения эксплойта EternalBlue (в 44% работ в 2017 году), а также успешное применение утилиты Mimikatz для развития вектора атаки до получения полного контроля над доменом (в каждом проекте).

Таким образом, Petya обладает функциональностью, позволяющей ему распространяться на другие компьютеры, причем этот процесс лавинообразный. Это позволяет шифровальщику скомпрометировать в том числе контроллер домена и развить атаку до получения контроля над всеми узлами домена, что эквивалентно полной компрометации инфраструктуры.

О существующей угрозе компрометации мы сообщали более месяца назад в оповещениях об атаке WannaCry и давали рекомендации, каким образом определить уязвимые системы, как их защитить и что делать, если атака уже произошла. Дополнительные рекомендации мы дадим и в данной статье. Кроме того, наша компания разработала бесплатную утилиту WannaCry_Petya_FastDetect для автоматизированного выявления уязвимости в инфраструктуре. Система MaxPatrol выявляет данную уязвимость как в режиме Audit, так и в режиме Pentest. Подробная инструкция указана в наших рекомендациях. Кроме того, в MaxPatrol SIEM заведены соответствующие правила корреляции для выявления атаки Petya.

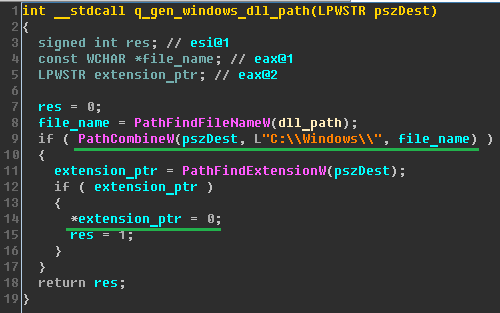

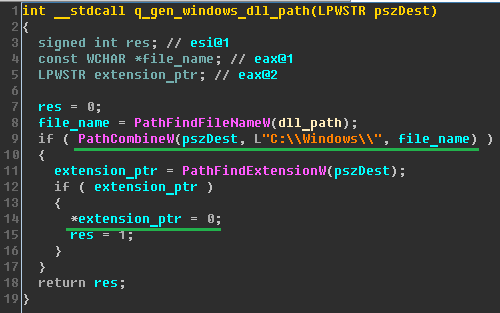

Эксперты Positive Technologies выявили “kill-switch” – возможность локально отключить шифровальщик. Если процесс имеет административные привилегии в ОС, то перед подменой MBR шифровальщик проверяет наличие файла perfc (либо другого пустого файла с иным названием) без расширения в директории C:\Windows\ (директория жестко задана в коде). Этот файл носит то же имя, что и библиотека dll данного шифровальщика (но без расширения).

Наличие такого файла в указанной директории может быть одним из индикаторов компрометации. Если файл присутствует в данной директории, то процесс выполнения ВПО завершается, таким образом, создание файла с правильным именем может предотвратить подмену MBR и дальнейшее шифрование.

Если шифровальщик при проверке не обнаружит такой файл, то файл создается и стартует процесс выполнения ВПО. Предположительно, это происходит для того, чтобы повторно не запустился процесс подмены MBR.

С другой стороны, если процесс изначально не обладает административными привилегиями, то шифровальщик не сможет выполнить проверку наличия пустого файла в директории C:\Windows\, и процесс шифрования файлов все же запустится, но без подмены MBR и перезапуска компьютера.

Для того, чтобы не стать жертвой подобной атаки, необходимо в первую очередь обновить используемое ПО до актуальных версий, в частности, установить все актуальные обновления MS Windows. Кроме того, необходимо минимизировать привилегии пользователей на рабочих станциях.

Если заражение уже произошло, мы не рекомендуем платить деньги злоумышленникам. Почтовый адрес нарушителей wowsmith123456@posteo.net был заблокирован, и даже в случае оплаты выкупа ключ для расшифрования файлов наверняка не будет получен. Для предотвращения распространения шифровальщика в сети рекомендуется выключить другие компьютеры, которые не были заражены, отключить от сети зараженные узлы и снять образы скомпрометированных систем. В случае, если исследователи найдут способ расшифрования файлов, заблокированные данные могут быть восстановлены в будущем. Кроме того, данный образ может быть использован для проведения анализа шифровальщика, что поможет исследователям в их работе.

В долгосрочной перспективе рекомендуется разработать систему регулярных тренингов сотрудников с целью повышения их осведомленности в вопросах информационной безопасности, основанную на демонстрации практических примеров потенциально возможных атак на инфраструктуру компании с использованием методов социальной инженерии. Необходимо проводить регулярную проверку эффективности таких тренингов. Также необходимо на все компьютеры установить антивирусное ПО с функцией самозащиты, предусматривающей ввод специального пароля для отключения или изменения настроек. Кроме того, необходимо обеспечить регулярное обновление ПО и ОС на всех узлах корпоративной инфраструктуры, а также эффективный процесс управления уязвимостями и обновлениями. Регулярное проведение аудитов ИБ и тестирований на проникновение позволит своевременно выявлять существующие недостатки защиты и уязвимости систем. Регулярный мониторинг периметра корпоративной сети позволит контролировать доступные из сети Интернет интерфейсы сетевых служб и вовремя вносить корректировки в конфигурацию межсетевых экранов. Для своевременного выявления и пресечения уже случившейся атаки необходимо осуществлять мониторинг внутренней сетевой инфраструктуры, для чего рекомендуется применять систему класса SIEM.

Для выявления атаки Petya в инфраструктуре могут быть использованы следующие индикаторы:

Жертвами вымогателя уже стали украинские, российские и международные компании, в частности, Новая Почта, Запорожьеоблэнерго, Днепроэнерго, Ощадбанк, медиахолдинг ТРК «Люкс», Mondelēz International, TESA, Nivea, Mars, операторы LifeCell, УкрТелеКом, Киевстар и многие другие организации. В Киеве оказались заражены в том числе некоторые банкоматы и кассовые терминалы в магазинах. Именно на Украине зафиксированы первые атаки.

Анализ образца вымогателя, проведенный нашими экспертами, показал, что принцип действия Petya основан на шифровании главной загрузочной записи (MBR) загрузочного сектора диска и замене его своим собственным. Эта запись – первый сектор на жёстком диске, в нем расположена таблица разделов и программа-загрузчик, считывающая из этой таблицы информацию о том, с какого раздела жёсткого диска будет происходить загрузка системы. Исходный MBR сохраняется в 0x22-ом секторе диска и зашифрован с помощью побайтовой операции XOR с 0x07.

После запуска вредоносного файла создается задача на перезапуск компьютера, отложенная на 1-2 часа, в это время можно успеть запустить команду bootrec /fixMbrдля восстановления MBR и восстановить работоспособность ОС. Таким образом, запустить систему даже после ее компрометации возможно, однако расшифровать файлы не удастся. Для каждого диска генерируется свой ключ AES, который существует в памяти до завершения шифрования. Он шифруется на открытом ключе RSA и удаляется. Восстановление содержимого после завершения требует знания закрытого ключа, таким образом, без знания ключа данные восстановить невозможно. Предположительно, зловред шифрует файлы максимум на глубину 15 директорий. То есть файлы, вложенные на большую глубину, находятся в безопасности (по крайней мере для данной модификации шифровальщика).

В случае, если диски оказались успешно зашифрованы после перезагрузки, на экран выводится окно с сообщением о требовании заплатить выкуп $300 (на 27 июня 2017 — примерно 0,123 биткойна) для получения ключа разблокировки файлов. Для перевода денег указан биткоин-кошелек 1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX. Через несколько часов после начала атаки на кошелек уже поступают транзакции, кратные запрошенной сумме – некоторые жертвы предпочли заплатить выкуп, не дожидаясь, пока исследователи изучат зловред и попытаются найти средство восстановления файлов.

На данный момент число транзакций увеличилось до 45.

Petya использует 135, 139, 445 TCP-порты для распространения (с использованием служб SMB и WMI). Распространение внутри сети на другие узлы происходит несколькими методами: с помощью Windows Management Instrumentation (WMI) и PsExec, а также с помощью эксплойта, использующего уязвимость MS17-010(EternalBlue). WMI – это технология для централизованного управления и слежения за работой различных частей компьютерной инфраструктуры под управлением платформы Windows. PsExec широко используется для администрирования Windows и позволяет выполнять процессы в удаленных системах. Однако для использования данных утилит необходимо обладать привилегиями локального администратора на компьютере жертвы, а значит, шифровальщик может продолжить свое распространение только с тех устройств, пользователь которых обладает максимальными привилегиями ОС. Эксплойт EternalBlue позволяет получить максимальные привилегии на уязвимой системе. Также шифровальщик использует общедоступную утилиту Mimikatz для получения в открытом виде учетных данных всех пользователей ОС Windows, в том числе локальных администраторов и доменных пользователей. Такой набор инструментария позволяет Petya сохранять работоспособность даже в тех инфраструктурах, где был учтен урок WannaCry и установлены соответствующие обновления безопасности, именно поэтому шифровальщик настолько эффективен.

В рамках тестирований на проникновение современных корпоративных инфраструктур эксперты Positive Technologies регулярно демонстрируют возможность применения эксплойта EternalBlue (в 44% работ в 2017 году), а также успешное применение утилиты Mimikatz для развития вектора атаки до получения полного контроля над доменом (в каждом проекте).

Таким образом, Petya обладает функциональностью, позволяющей ему распространяться на другие компьютеры, причем этот процесс лавинообразный. Это позволяет шифровальщику скомпрометировать в том числе контроллер домена и развить атаку до получения контроля над всеми узлами домена, что эквивалентно полной компрометации инфраструктуры.

О существующей угрозе компрометации мы сообщали более месяца назад в оповещениях об атаке WannaCry и давали рекомендации, каким образом определить уязвимые системы, как их защитить и что делать, если атака уже произошла. Дополнительные рекомендации мы дадим и в данной статье. Кроме того, наша компания разработала бесплатную утилиту WannaCry_Petya_FastDetect для автоматизированного выявления уязвимости в инфраструктуре. Система MaxPatrol выявляет данную уязвимость как в режиме Audit, так и в режиме Pentest. Подробная инструкция указана в наших рекомендациях. Кроме того, в MaxPatrol SIEM заведены соответствующие правила корреляции для выявления атаки Petya.

Эксперты Positive Technologies выявили “kill-switch” – возможность локально отключить шифровальщик. Если процесс имеет административные привилегии в ОС, то перед подменой MBR шифровальщик проверяет наличие файла perfc (либо другого пустого файла с иным названием) без расширения в директории C:\Windows\ (директория жестко задана в коде). Этот файл носит то же имя, что и библиотека dll данного шифровальщика (но без расширения).

Наличие такого файла в указанной директории может быть одним из индикаторов компрометации. Если файл присутствует в данной директории, то процесс выполнения ВПО завершается, таким образом, создание файла с правильным именем может предотвратить подмену MBR и дальнейшее шифрование.

Если шифровальщик при проверке не обнаружит такой файл, то файл создается и стартует процесс выполнения ВПО. Предположительно, это происходит для того, чтобы повторно не запустился процесс подмены MBR.

С другой стороны, если процесс изначально не обладает административными привилегиями, то шифровальщик не сможет выполнить проверку наличия пустого файла в директории C:\Windows\, и процесс шифрования файлов все же запустится, но без подмены MBR и перезапуска компьютера.

Для того, чтобы не стать жертвой подобной атаки, необходимо в первую очередь обновить используемое ПО до актуальных версий, в частности, установить все актуальные обновления MS Windows. Кроме того, необходимо минимизировать привилегии пользователей на рабочих станциях.

Если заражение уже произошло, мы не рекомендуем платить деньги злоумышленникам. Почтовый адрес нарушителей wowsmith123456@posteo.net был заблокирован, и даже в случае оплаты выкупа ключ для расшифрования файлов наверняка не будет получен. Для предотвращения распространения шифровальщика в сети рекомендуется выключить другие компьютеры, которые не были заражены, отключить от сети зараженные узлы и снять образы скомпрометированных систем. В случае, если исследователи найдут способ расшифрования файлов, заблокированные данные могут быть восстановлены в будущем. Кроме того, данный образ может быть использован для проведения анализа шифровальщика, что поможет исследователям в их работе.

В долгосрочной перспективе рекомендуется разработать систему регулярных тренингов сотрудников с целью повышения их осведомленности в вопросах информационной безопасности, основанную на демонстрации практических примеров потенциально возможных атак на инфраструктуру компании с использованием методов социальной инженерии. Необходимо проводить регулярную проверку эффективности таких тренингов. Также необходимо на все компьютеры установить антивирусное ПО с функцией самозащиты, предусматривающей ввод специального пароля для отключения или изменения настроек. Кроме того, необходимо обеспечить регулярное обновление ПО и ОС на всех узлах корпоративной инфраструктуры, а также эффективный процесс управления уязвимостями и обновлениями. Регулярное проведение аудитов ИБ и тестирований на проникновение позволит своевременно выявлять существующие недостатки защиты и уязвимости систем. Регулярный мониторинг периметра корпоративной сети позволит контролировать доступные из сети Интернет интерфейсы сетевых служб и вовремя вносить корректировки в конфигурацию межсетевых экранов. Для своевременного выявления и пресечения уже случившейся атаки необходимо осуществлять мониторинг внутренней сетевой инфраструктуры, для чего рекомендуется применять систему класса SIEM.

Для выявления атаки Petya в инфраструктуре могут быть использованы следующие индикаторы:

- C:\Windows\perfс

- Задача в планировщике Windows с пустым именем и действием (перезагрузка)

- "%WINDIR%\system32\shutdown.exe /r /f"

- msg: "[PT Open] Unimplemented Trans2 Sub-Command code. Possible ETERNALBLUE (WannaCry, Petya) tool"; sid: 10001254; rev: 2;

- msg: "[PT Open] ETERNALBLUE (WannaCry, Petya) SMB MS Windows RCE"; sid: 10001255; rev: 3;

- msg: "[PT Open] Trans2 Sub-Command 0x0E. Likely ETERNALBLUE (WannaCry, Petya) tool"; sid: 10001256; rev: 2;

- msg: "[PT Open] Petya ransomware perfc.dat component"; sid: 10001443; rev: 1

- msg:"[PT Open] SMB2 Create PSEXESVC.EXE"; sid: 10001444; rev:1

Еще по теме:

- Восстановление файлов после трояна-шифровальщика. http://fetisovvs.blogspot.nl/2017/05/blog-post.html

- Зашифрованы файлы. Что делать? http://fetisovvs.blogspot.com/2015/02/blog-post_5.html

- Petya.A, Petya.C, PetrWrap или PetyaCry? Новая вирусная угроза для компаний России и Украиныhttp://fetisovvs.blogspot.com/2017/06/petyaa-petyac-petrwrap-petyacry.html

- Вирус зашифровал файлы на компьютере в расширение .xtbl. http://fetisovvs.blogspot.com/2015/05/xtbl.html

- Эксперт представила спасательный набор инструментов для жертв вымогательского ПО. http://fetisovvs.blogspot.com/2015/05/blog-post_22.html

- "Лаборатория Касперского" бесплатно предоставила пользователям ключи шифрования вымогательского ПО CoinVault. http://fetisovvs.blogspot.com/2015/04/coinvault.html

- CryptoPrevent защита Windows от заражения трояном-вымогателем CryptoLocker. http://fetisovvs.blogspot.com/2014/06/cryptoprevent-windows-cryptolocker.html

- Опасный троянец-шифровальщик распространяется в виде скринсейвера. http://fetisovvs.blogspot.com/2015/01/blog-post_61.html

- Вредоносные программы все чаще прячутся в сети Tor. http://fetisovvs.blogspot.com/2014/07/tor_99.html

- «Лаборатория Касперского» обнаружила абсолютно новое семейство программ-вымогателей. http://fetisovvs.blogspot.com/2014/07/blog-post_57.html

- Удаление CTB-Locker http://fetisovvs.blogspot.com/2015/01/ctb-locker.html

- Практическое руководство по основам компьютерной безопасности. http://fetisovvs.blogspot.ru/2015/01/blog-post_67.html

Eset: источником эпидемии шифратора Petya.C стало скомпрометированное обновление программы M.E.Doc

, Текст: Владимир Бахур

Специалисты Eset установили источник эпидемии трояна-шифратора Win32/Diskcoder.C Trojan (Petya.С). Злоумышленники скомпрометировали бухгалтерское программное обеспечение M.E.Doc, широко распространенное в украинских компаниях, включая финансовые организации. Некоторые корпоративные пользователи установили троянизированное обновление M.E.Doc, положив начало атаке, охватившей страны Европы, Азии и Америки.

По данным системы телеметрии Eset, большинство срабатываний антивирусных продуктов Eset NOD32 пришлось на Украину, Италию и Израиль.

Вредоносная программа является новой модификацией семейства Petya. Антивирусные продукты Eset детектируют ее как Win32/Diskcoder.C Trojan. Если Win32/Diskcoder.C Trojan успешно инфицирует главную загрузочную запись (MBR — Master Boot Record), он зашифрует весь жесткий диск. В противном случае, программа шифрует все файлы (как Mischa).

Шифратор распространяется при помощи SMB-эксплойта EternalBlue, который ранее стал причиной массового характера эпидемии WannaCry. Дальнейшее распространение внутри локальной сети осуществляется через PsExec. Это сочетание обуславливает стремительное распространение вредоносной программы.

Для заражения корпоративной сети достаточно одного уязвимого компьютера, на котором не установлены обновления безопасности. С его помощью вредоносная программа попадет в сеть, получит права администратора и распространится на остальные устройства.

Продукты Eset детектируют Win32/Diskcoder.C Trojan, начиная с 14:30 по московскому времени, а также защищают на сетевом уровне от эксплойт-атак с использованием EternalBlue.

среда, 28 июня 2017 г.

Скульптура "Речка судьбы". Буча, Киевская обл. / Фото из личного архива

Смотри также Буча:

Город цветочных клумб. http://fetisovvs.blogspot.com/2015/08/blog-post_3.htmlПлощадь. http://fetisovvs.blogspot.com/2015/08/blog-post_10.html

Скульптура. http://fetisovvs.blogspot.com/2015/08/blog-post_9.html

Памятник войнам-афганцам. http://fetisovvs.blogspot.com/2015/08/blog-post_29.html

Зеленые изгороди. http://fetisovvs.blogspot.com/2015/08/blog-post_38.html

Кофейня. http://fetisovvs.blogspot.com/2015/08/blog-post_23.html

Просто архитектура. http://fetisovvs.blogspot.com/2015/08/blog-post_19.html

Доступ к заблокированным ресурсам при помощи friGate / Расширения для Google Chrome

28.06.17. Еще одно расширение, позволяющее обходить заблокированные сайты. В отличии от аналогов (смотри, например, Browsec VPN) данное расширение действует избирательно. Дело в том, что его работа базируется на списке заблокированных ресурсов, который формирует сам пользователь. Когда пользователь посещает такой ресурс, то friGate автоматически включают прокси, а вот для не заблокированных ресурсов расширение ничего делать не будет. Таким образом (во всяком случае теоретически) расширение должно работать заметно шустрее аналогов.

После установки расширения на панели появится его пиктограмма, дающая представление о текущем событии/сайте

Для формирования списка вызовите контекстное меню на пиктограмме расширения и выберите из него пункт "Параметры"

Сначала желательно создать свой список, хотя можно использовать и уже содержащийся в расширении.

Сделать это, как видно из приведенного изображения, очень просто. Для перехода к списку достаточно щелкнуть на его названии.

Относительно настройки прокси. Можно ничего и не делать, воспользовавшись прокси расширения. Ну, а если вы имеете собственный прокси, то воспользуйтесь рекомендациями разработчиков:

Совместно с нашим расширением мы рекомендуем в первую очередь прописать публичные DNS сервера, например 8.8.8.8 и 8.8.4.4

Ну, а добавить сайт в список очень просто. В окне настройки списка сайтов в поле "Домен" вводим нужный адрес (обратите внимание на подсказку, что добавлять сайт лучше сразу с поддоменами) и щелкаем кнопку "Добавить сайт".

Список сайтов отображается в нижней части окна.

При посещении заблокированного сайта над пиктограммой расширения появляется небольшое всплывающее окошко:

Ну, и наконец, на YouTube можно еще и посмотреть небольшое видео о работе с расширением: https://www.youtube.com/watch?v=ABHxCUlvneo

Смотри также:

- Как исправить ошибку Download interrupted, сопровождающую сбой установки расширений в браузер Google Chrome. http://fetisovvs.blogspot.com/2016/09/download-interrupted-google-chrome.html

- Как сохранить зрение при работе за компьютером. http://fetisovvs.blogspot.com/2014/04/blog-post.html

- Расширения, которые я использую в браузере Google Chrome. Рейтинг браузеров (часть 1). http://fetisovvs.blogspot.com/2014/03/google-chrome_31.html

- Расширения, которые я использую в браузере Google Chrome (часть 17). http://fetisovvs.blogspot.com/2014/09/google-chrome-17.html

- Расширения для безопасности в браузере Google. http://fetisovvs.blogspot.nl/2017/06/google-google-chrome.html

- 10 расширений для Chrome, которые заставят вас взглянуть по-новому на YouTube. http://fetisovvs.blogspot.com/2014/06/10-chrome-youtube.html

- Ассистент для работы с интернет-магазином AliExpress. http://fetisovvs.blogspot.com/2016/07/aliexpress-google-chrome.html

- ARC Welder - Как запускать Androiв-приложения на ПК. http://fetisovvs.blogspot.com/2015/04/android-google-chrome.html

- AutoConvert для Chrome автоматически конвертирует любые единицы измерения и валюты. http://fetisovvs.blogspot.com/2015/01/autoconvert-chrome-google-chrome.html

- Back Again? Подсчет посещений любимых сайтов http://fetisovvs.blogspot.com/2014/06/back-again.html

- Browsec VPN: шифрует ваш трафик и позволяет открывать заблокированные веб-сайты. http://fetisovvs.blogspot.com/2017/05/browsec-vpn.html

- Chromebleed предупреждает о посещении сайта с уязвимостью Heartbleed http://fetisovvs.blogspot.com/2014/04/chromebleed-heartbleed.html

- Chrono Download Manager - менеджер загрузок. http://fetisovvs.blogspot.com/2016/12/chrono-download-manager-google-chrome.html

- cMusic Player — приложение для прослушивания музыки ВКонтакте http://fetisovvs.blogspot.com/2014/02/cmusic-player.html

- Экономия трафика (расширение Data Saver). http://fetisovvs.blogspot.com/2016/11/data-saver-google-chrome.html

- Dark Reader: добавляем "ночной режим" в Chrome. http://fetisovvs.blogspot.com/2017/01/dark-reader-chrome-google-chrome.html

- Dead Simple Screen Sharing: демонстрируем свой экранhttp://fetisovvs.blogspot.com/2014/02/google-chrome-dead-simple-screen-sharing.html

- Do Not Disturb — комплексное расширение для комфортного и безопасного серфа http://fetisovvs.blogspot.com/2014/04/do-not-disturb.html

- Расширение Download Notify – уведомления о завершении загрузки. http://fetisovvs.blogspot.com/2017/03/download-notify-google-chrome.html

- Downloadr — правильная загрузка файлов в Chrome http://fetisovvs.blogspot.com/2014/03/downloadr-chrome.html

- Расширение End-to-End для Chrome упростит шифрование с помощью PGP для провайдеров электронной почты http://fetisovvs.blogspot.com/2014/06/end-to-end-chrome-pgp.html

- Hoxx VPN Proxy. Как зайти на заблокированный провайдером сайт. http://fetisovvs.blogspot.nl/2017/06/hoxx-vpn-proxy-google-chrome.html

- HoverCards: Быстрый доступ к мультимедиа из YouTube, Instagram и других сервисов. http://fetisovvs.blogspot.com/2015/09/hovercards-youtube-instagram-google.html

- ImTranslator: отличный On-line переводчик и словарь. http://fetisovvs.blogspot.com/2017/06/imtranslator-google-chrome.html

- Как создать тему для Google Chrome. http://fetisovvs.blogspot.com/2016/04/google-chrome-google-chrome.html

- Post Editor для Google+ http://fetisovvs.blogspot.com/2014/03/post-editor-google.html

- Project Naptha для Google Chrome — распознавание текста в картинках при помощи расширения http://fetisovvs.blogspot.com/2014/04/project-naptha-google-chrome.html

- Расширение для браузеров SaveFrom.net: как бесплатно скачивать видео с YouTube, ВКонтакте, Одноклассников и прочих социальных ресурсов. http://fetisovvs.blogspot.com/2015/01/savefromnet-youtube.html

- Как установить SaveFrom.net для Google Chrome. http://fetisovvs.blogspot.com/2015/08/savefromnet-google-chrome-google-chrome.html

- Screen Shader – расширение для автоматической регулировки цветовой температуры экрана. http://fetisovvs.blogspot.nl/2016/06/screen-shader-chrome-google-chrome.html

- Screencastify для Google Chrome для захвата видео с экрана.http://fetisovvs.blogspot.com/2014/04/screencastify-google-chrome.html

- Скачиваем музыку и фильмы с помощью Skyload. http://fetisovvs.blogspot.com/2016/03/skyload-google-chrome.html

- Smart Tab Mute - отключаем звук на неактивных вкладках. http://fetisovvs.blogspot.com/2016/08/smart-tab-mute-google-chrome.html

- Tab Snooze превращает вкладки Google Chrome в задачи. http://fetisovvs.blogspot.com/2014/12/tab-snooze-google-chrome.html

- Как отследить отправление почтовой службы. http://fetisovvs.blogspot.com/2016/12/google-chrome.html

- Webpage Screenshot - создание и редактирование screenshot. http://fetisovvs.blogspot.com/2014/06/webpage-screenshot-google-chrome.html

- X New Tab Page – необычный Speed Dial. http://fetisovvs.blogspot.com/2017/06/x-new-tab-page-speed-dial-google-chrome.html

- YouTube™ Ex — уведомления для вашего списка подписокhttp://fetisovvs.blogspot.com/2014/04/youtube-ex.html

- ZenMate для разблокировки заблокированных сайтов. http://fetisovvs.blogspot.nl/2017/05/zenmate-google-chrome.html

- Как супер-быстро записать видео с экрана монитора без скачивания софта? http://fetisovvs.blogspot.com/2014/03/blog-post_12.html

- Расширение, которое включает сжатие данных в Google Chrome http://fetisovvs.blogspot.com/2014/02/google-chrome_